APT(Advanced Persistent Threat)一词,源自于美国空军的信息安然陈述,泛指有打算且针对性的收集间谍勾当。迄今已有良多可骇的报复打击案例,诸如:2010年7月Stuxnet报复打击伊朗核电厂;2011年5月美***火大年夜厂洛克希德马丁(Lockheed Martin)收集遭到进侵;同年日本总务省发现计较机遭木马进侵已三个月;2013年3月DarkSeoul事务造成南韩金融机构严重瘫痪。可见APT报复打击只要见效,受报复打击的标的必将带来严重损掉。

APT报复打击与以往的黑客进侵、计较机病毒有何不合呢?大年夜致有以下几个不合点:

多半不是正面针对供给外部办事主机的弱点进行报复打击;

常以电子邮件搭配歹意文件,搭配社交工程手法进行报复打击;

歹意文件多经由过程文件格局的文件进行包裹,如:PDF、XLS、DOC…等;

传染企业内部主机后,不当即进行大年夜范围粉碎或分散、不太占主机资本,利用收集流量也低,持久暗藏不容易发现。

歹意软件的勾当、报复打击、分散都具有方针性。

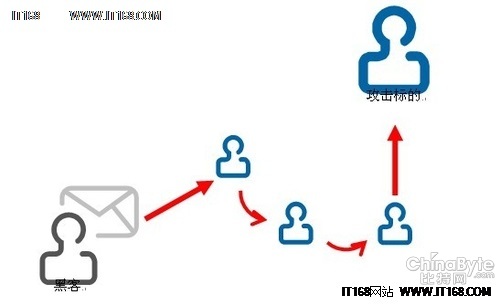

良多研究觉得,APT报复打击的对象以企业或当局中的首要干部为主。假定我们不是首要角色,是不是是意味着不需要担忧此议题?谜底当然是不是定的!或许报复打击企业或当局中的首要干部是最后真正方针,但要直接报复打击方针对象凡是其实不等闲。策动APT报复打击的黑客也大白这一点,因为打算性的先报复打击方针对象外围的人,并盗取及电子邮件账号暗码、研究受报复打击者与报复打击方针的关系后,再一步步以社交工程手法假充发信,一步步进击。面对APT报复打击,其实你我都有可能被包含进黑客的报复打击打算当中。

▲

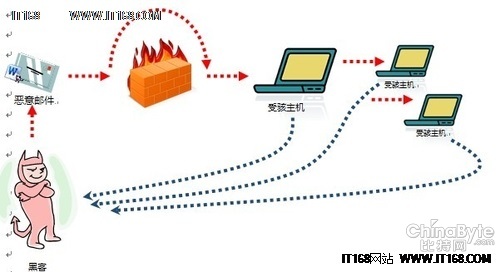

黑客策动APT报复打击常常操纵电子邮件作为策动管道。因为电子邮件这个沟通管道具有可主动发送的特点,且可轻松绕过防火墙,需要的手艺与成本都相对低廉。黑客独一的坚苦,大年夜概就是要避开一般计较机上的防病毒软件侦测。

部分黑客会在报复打击法度做好后,操纵Virustotal (https://www.virustotal.com) 验证报复打击法度,假定没有防病毒软件可侦测出,那该次的APT报复打击已先成功了一半;另外一种遁藏防病毒软件的编制是将真实的歹意软件放置在外部,夹于电子邮件附件文件的法度只是一个下载器。当携带下载器的歹意邮件发送给报复打击方针并被开启履行后,下载器才开端从外手下载歹意软件,万一下载回来的歹意软件已可被防病毒软件侦测并隔离,只要下载器没有被发现,它仍是可以随时再下载更新的报复打击法度。

▲

要若何避免来自电子邮件中的APT报复打击呢?

一般APT报复打击,大年夜致上可分为三个首要阶段,别离为:

歹意邮件漫衍阶段、

歹意软件传染阶段、

持久对内窃资阶段。

要避免成为APT报复打击的受害者,可别离从此三个阶段进行防备,防备编制介绍以下:

歹意邮件漫衍阶段

在这个阶段,黑客需设法让报复打击方针接触歹意邮件,并诱使其履行此中的歹意链接或是歹意软件的下载法度。在这个阶段的首要防护课题为避免接触。

摆设强力的邮件过滤软件、多层不合品牌的防病毒软件,便可达成必然程度的避免接触歹意邮件结果。为避免邮件中携带的歹意超链接报复打击,利用高安然性的浏览器,再搭配安然的上彀防护也是不成或缺的。最后,人员本身的信息安然意识与警悟心,是对未知报复打击的首要防地。对不明发件人的来信、来信者与时候的异常,及邮件中真正超链接连往的地址,都是需要出格寄望的处所,一旦感觉有所思疑,则要避免开信并由其它管道与发件人做确认,才可有效避免成为受害者。

歹意软件传染阶段

在这个阶段,黑客需藉由被打开的歹意文件或超链接报复打击受害者的计较机,并获得该计较机的利用权或相干账号暗码。凡是进行如许的报复打击必需操纵一些软件、把持系统的缝隙,或计较机中其它等闲被忽视的不服安设定。在这个阶段的首要防护课题为削减利用法度的缝隙与不服安的拜候权限。

按期将把持系统或常常利用的利用法度进行安然性更新修补,是避免歹意软件操纵把持系统或利用法度缝隙的最底子编制,用不到的法度也尽可能别安装。除此以外,计较机中最好不要有不利用的或暗码设定过于简单的账号存在,也不该以明码记实账号、暗码;把持系统在无故障正常利用的环境下,应尽可能将相干的信息安然设定调剂为最高的防护等第。以Windows把持系统为例,应启用系统内建防火墙,且不随便封锁UAC(User Account Control)防护,在系统撑持DEP(DataExecution Prevention)功能时,应对所有法度和办事开启DEP功能,再对不合用DEP防护的法度进行排外设定,如许才能有效的免除风险。

持久对内盗取阶段

当黑客顺利让受害者接触歹意软件,并获得受害者计较机的节制权时,下一步就是盗取数据,或操控受害者计较机以便倡议其它报复打击步履。在这个阶段首要的防护课题在于监控计较机勾当,并杜尽任何不明联机。

良多防病毒软件有内建软件防火墙,这些防火墙在计较机法度预备向外联机前,会警示并扣问计较机的用户如许的联机是不是合理、是不是要许可这个联机。软件防火墙可以监控本机计较机较着不合理的收集勾当。除本机的监控外,计较机对外联机的各类网关端(Gateway)也需要有相干的记实与监控法度的存在,诸如向别传递机灵数据的审核;非工作时候不合理收集存取限制、记实与警示;异常的收集探测测验测验,或是有计较机试图拜访歹意网址…等,这些都是黑客试图盗守信息或操控受害者计较机的陈迹。

上述三种阶段的对应防护工作,只要此中一项生效,便可间断黑客的报复打击。我们难以确保某一阶段的防护已达滴水不漏,所以在做信息安然摆设时,三种阶段的对应防护工作都必需同时落实。