10月24日到25日期间,我们检测到两起来自”admin@338”(按照报复打击的特点,给报复打击者起的代号)的鱼叉式收集垂钓报复打击.报复打击方针针对多个组织,并且意图很是较着,是为了获得国际商业,金融,经济政策等方面的资料.这两起报复打击利用了不合的歹意软件并且表示出了快速调剂手艺,策略,流程(TTPs)的能力.

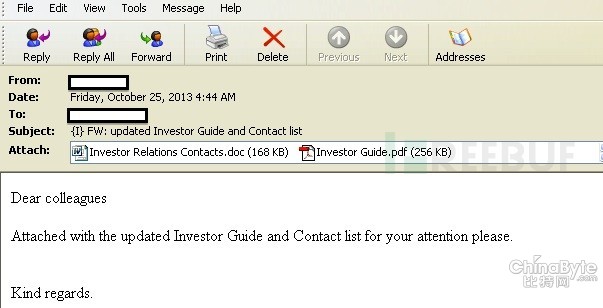

利用投资者指南和联系人列表作为钓饵

2013年10月25日.礼拜五.检测到对以下方针的报复打击:

西欧中间银行

一个国际商业,经济,金融政策范畴的组织机构

一个美国的军师团

远东一个国度的当局部门

垂钓邮件以下图所示,歹意的word文档操纵了CVE-2012-0158缝隙

Word文档的属性:

文件名:Investor Relations Contacts.doc

MD5: 875767086897e90fb47a021b45e161b2

当打开这个Word的时辰会写一个可履行文件到C:\Windows\wmiserver.exe.然后运行这个法度,这是一个Bozok远控的变

种.它连接的CnC办事器是microsoft.mrbasic.com和www.microsoft.mrbasic.com.利用的连接暗码是“wwwst@Admin”.我们发现10月26日的时辰两个域名解析到了58.64.153.157.

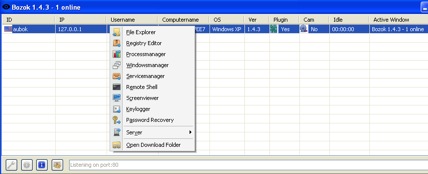

Bozok远控的能力

Bozok跟其他风行的远控一样,可以从网上自由的下载到.Bozok的作者绰号叫”Slayer616”,他还有一款叫Schwarze sonne(简称SS-RAT)也很是驰名.这两款远控在互联网上很等闲便可以找到,在之前的报复打击中也被遍及利用.

跟SS-RAT不一样,Bozok仍然在保护中,10月份刚更新了两个版本,修复了一些bug,增加了对西班牙语,阿拉伯语,保加利亚语,波兰语和法语的撑持.以下图所示,比较便利易用.

一旦计较机被Bozok传染,报复打击者便可以做良多未授权的工作:

下载被传染计较机的文件或上传文件

启动终止过程

点窜注册表

抓取系统上保留的暗码

还可以经由过程图形界面履行肆意号令.

报复打击者还可以上传一个DLL插件来扩大Bozok的功能,包含开启摄像头,记实键盘把持,查看节制屏幕等.

Bozok在可履行文件的资本段保留了建设参数.此次报复打击中获得到的Bozok变种建设参数以下:

ID = aubok

Mutex = 801JsYqFulHpg

Filename = wmiserver.exe

Startup Entry Name = wmiupdate

Plugin filename = ext.dat

Connection password = wwwst@Admin

Connection port = 80

Connection servers = www.microsoft.mrbasic.com, microsoft.mrbasic.com

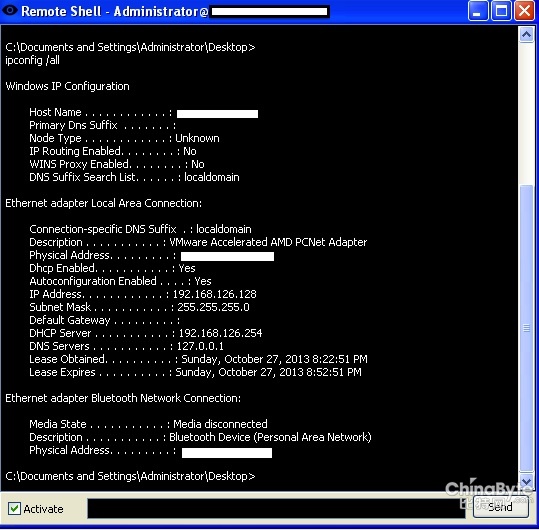

在传染的时辰,Bozok发出的初始化收集流量以下图:

从抓包中阐发除远控的连接暗码为”wwwst@Admin”

确认报复打击泉源

我们觉得此次报复打击来自于”admin@338”,关于这个报复打击者的特点,在Assessing Damage and Extracting

Intelligence>>的陈述中有具体的描述.admin@338在之前的报复打击中也利用过”wwwst@Admin”作为暗码.

别的,此次报复打击中CnC办事器的IP是58.64.153.157.良多跟admin@338有关的CnC域名也都指向了这个IP.在10月27日,我们不雅察到已知的,指向这个ip的域名有:

consilium.dnset.com

consilium.dynssl.com

consilium.proxydns.com

dnscache.lookin.at

ecnet.rr.nu

european.athersite.com

hq.dsmtp.com

hq.dynssl.com

ipsecupdate.byinter.net

itagov.byinter.net

microsoft.acmetoy.com

microsoft.dhcp.biz

microsoft.dynssl.com

microsoft.ftpserver.biz

microsoft.instanthq.com

microsoft.isasecret.com

microsoft.lookin.at

microsoft.proxydns.com

microsoft.wikaba.com

microsofta.byinter.net

microsoftb.byinter.net

phpdns.myredirect.us

sslupdate.byinter.net

svchost.lookin.at

svchost.passas.us

teamware.rr.nu

webserver.dynssl.com

webserver.fartit.com

webserver.freetcp.com

www.consilium.dnset.com

www.consilium.dynssl.com

www.consilium.proxydns.com

www.hq.dsmtp.com

www.hq.dynssl.com

www.microsoft.acmetoy.com

www.microsoft.dhcp.biz

www.microsoft.dsmtp.com

www.microsoft.dynssl.com

www.microsoft.instanthq.com

www.microsoft.isasecret.com

www.microsoft.proxydns.com

www.microsoft.wikaba.com

www.svchost.ddns.info

www.svchost.dyndns.pro

www.svchost.dynssl.com

www.verizon.dynssl.com

www.verizon.itemdb.com

www.verizon.proxydns.com

www.webserver.dynssl.com

www.webserver.fartit.com

www.webserver.freetcp.com

我们之前检测到admin@338在1月6日的报复打击中也利用了Bozok,在那次报复打击中,他利用邮件发送了一个歹意

的”EcoMissionList.xls”的表格.报复打击的方针跟此次一样,也是商业,经济,金融政策等范畴的组织机构.利用的CnC办事器是www.microsoftupdate.dynssl.com,暗码是”gwxpass”.

亚太地区投资人联系编制钓饵

我们阐发比来用投资人联系编制做钓饵的Bozok样本,发此刻10月24日有一路类似的报复打击.就在此次报复打击的前一天.报复打击者利用了一样的编制给统一个美国军师团发送了垂钓邮件.

歹意的Word文档名为:Investor Relations Contacts-AsiaPacific.doc.释放一个svchost.exe(C:\Documents and Settings\admin\Application Data\svchost.exe).我们把这个文件回类为Backdoor.APT.FakeWinHTTPHelper.连接的CnC办事器为www.dpmc.dynssl.com和www.dataupdate.dynssl.com.

www.dpmc.dynssl.com和www.dataupdate.dynssl.com别离在10月24日和21日解析到了58.64.153.157.

结论

这一系列持续的事务,从24日的Backdoor.APT.FakeWinHTTPHelper到25日的Bozok反应了admin@338具有

快速调剂手艺,策略和流程(TTPs)的能力.并且,admin@338把公开获得到的远控(Poison Ivy,Bozok)和本身编写的远控(Backdoor.APT.FakeWinHTTPHelper)都整合进了本身的刀兵库.