原来一般认为是针对政府机构的APT攻击正在变得普遍,而成为一种主流的攻击手段,各类企业都应该对APT予以重视,因为现在的APT针对范围广泛的私营机构,以获取有价值的知识产权,商业秘密,公司计划,获得运营和其他私密数据。事实上,原来狭义的APT定义(国家背景,政治背景、军方战争等)已经过时,现在APT已经成为一种常见的攻击手法。

现在组织和企业中现有的安全防护体系存在一些缺陷,导致很难识别APT攻击。现有的防护体系包括FW,AV,IDS/IPS,SIEM/SOC,以及组织结构和工作流程等等都存在不足。RSA之前曾有一份报告写道:

目前增加的问题是,很多用户方安全团队不能够检测复杂攻击模式。传统的防病毒,防火墙和入侵检测/防御系统(IDS/IPS)工具不形成攻击的全貌。这些工具可能识别未经授权的访问,病毒,钓鱼邮件,或恶意软件,但没有关联这些事件。此外,基于签名的检测方法对APT是无效的,还有一些未知漏洞会被攻击者利用。因为日志分析通常是响应监管要求来做的,它通常被调整为符合合规要求而不是威胁防御。

另一个限制是组织结构。通常负责安全的各个群体都太孤立,并且它们之间协调也有问题。例如,那些只专注事件查看的比如,计算机事件响应小组(CIRT)或安全运营中心(SOC) - 就可能没有组织最重要的数字资产的完整信息。此外,高级持续性威胁来自多个方向攻击。他们不仅是以 IT为基础,还有结合社交工程和/或物理访问的技术手段。安全团队不能靠活动来准确地为孤岛分析出多模型攻击。报告还指出,应对APT需要采取一种与以往不同的信息安全策略:

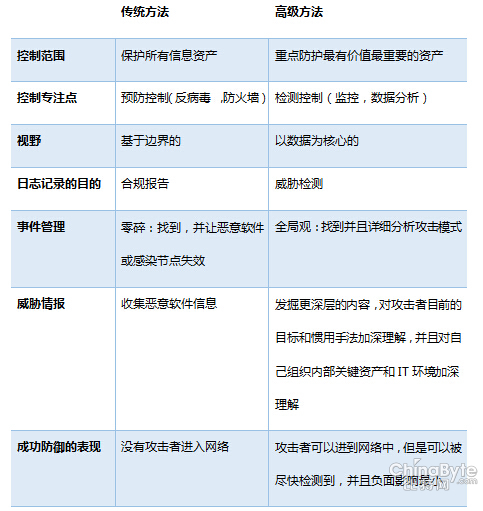

信息安全的传统方法vs高级方法

参看上表中的“高级方法”,与传统的方法相比,更加注重对核心资产的保护(多了也保护不过来),技术手段上更加注重检测技术(正如NIST SP 800-137提出的持续监控的概念一样,美国政府的爱因斯坦计划精髓也在于此),以数据为中心(尤其是出去的数据),分析日志(例如借助SIEM/LM)更多是为了检测威胁,注重攻击模式的发现和描述,从情报分析的高度来分析威胁。