流量劫持,这类古老的报复打击沉寂了一段时候后,比来又开端闹的沸沸扬扬。浩繁驰名品牌的路由器接踵爆出存在安然缝隙,引来国内媒体纷繁报导。只要用户没改默许暗码,打开一个网页乃至帖子,路由器建设就会被暗中点窜。互联网一夜间变得朝不保夕。

报复打击仍是那几种报复打击,报导仍是那陈旧见解的砖家提示,乃至于大年夜家都麻木了。早已见惯运营商的各类劫持,频繁的告白弹窗,大年夜家也无可何如。这么多年也没呈现过甚么损掉,也就睁只眼闭只眼。

事实上,仅仅被运营商劫持算是比较荣幸了。比拟藏匿在暗中的神秘黑客,运营商作为公家企业仍是得守法的,告白劫持虽无节操但仍是有底线的。这不,能让你看告知白了,也算是在提示你,当前收集存在被劫持的风险,得留点神;相反,一切看似风平浪静毫无异常,或许已有一个天大年夜的间谍暗藏在收集里,随时等你上钩 ——这可不是弹告白那样简单,而是要谋财盗号了!

我会被劫持吗?

良多人存在一个弊端的不雅点:只有那些安然意识亏弱的才会被进侵。只要装了各类专业的防火墙,系统补丁及时更新,所有的暗码都很复杂,劫持必定是轮不到我了。

的确,安然意识强的天然不等闲被进侵,但那只对传统的病毒木马罢了。而在流量劫持面前,几近是人人划一的。收集安然与传统的系统安然不合,收集是各类硬件设备组合的整体,木桶效应尤其较着。即便有神一样的系统,但碰着猪一样的设备,你的安然等第刹时就被拉低了。此刻愈来愈风行便宜的巷子由,它们可是承载着各类网上生意的流量,你能安心利用吗?

即便你相信系统和设备都尽对靠得住,就可以安枕无忧了吗?事实上有标题问题标设备并不多,但出标题问题标事却良多,莫非此中还存在甚么缺点?没错,还漏掉了最首要的一点:收集环境。

假定收集环境里有黑客暗藏着,即便有足够专业的手艺,是在所难逃了,敌暗我明,略不寄望就会落进骗局。

当然,苍蝇不叮无缝的蛋。有哪些隐患导致你的收集环境呈现了裂痕?太多了,从古到今风行过的报复打击编制数不堪数。乃至可以按照实际环境,本身创作发现一种。

此刻回想下测验测验过的劫持案例。

上古期间:

Hub 嗅探

MAC 棍骗

MAC 冲刷

ARP 报复打击

DHCP 垂钓

DNS 劫持

CDN 进侵

中世纪:

路由器弱口令

路由器 CSRF

PPPoE 垂钓

蜜罐代办署理

财产期间:

WiFi 弱口令

WiFi 伪热点

WiFi 强迫断线

WLAN 基站垂钓

流量劫持,这类古老的报复打击沉寂了一段时候后,比来又开端闹的沸沸扬扬。浩繁驰名品牌的路由器接踵爆出存在安然缝隙,引来国内媒体纷繁报导。只要用户没改默许暗码,打开一个网页乃至帖子,路由器建设就会被暗中点窜。

Hub 嗅探

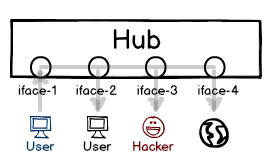

集线器(Hub)这类设备此刻早已鸣金收兵了,即便在十年前也少有人用。作为初期的收集设备,它独一的功能就是广播数据包:把一个接口的收到的数据包群发到所有接口上。且不吐槽那小得惊人的带宽,光是这转发法则就是多么的不合理。任何人能收到全部收集环境的数据,隐私安然可想而知。

嗅探器成了阿谁期间的顶锋利器。只要建设好过滤器,不多久就可以捕获到各类明文数据,用户却没有任何防御对策。

防备办法:还在用的赶快扔了吧。

这类设备今朝独一可用的地方就是旁路嗅探。操纵广播的特点,可以很是便利阐发其他设备的通信,例如抓取机顶盒的数据包而不影响正常通信。

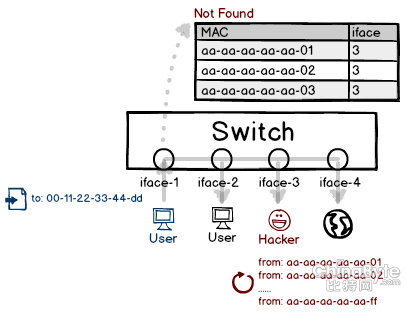

MAC 棍骗

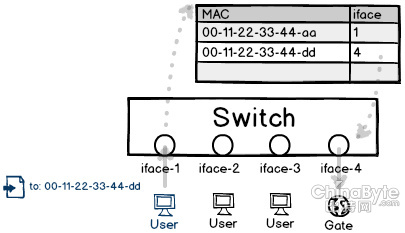

互换机的呈现逐步裁减了集线器。互换机缘绑定 MAC 地址和接口,数据包最终只发往一个终端。是以只要事前建设好 MAC 对应的接口,理论上很是安然了。

不外,很少有人会那么做,大年夜多为了偷懒,直接利用了设备默许的模式 ——主动进修。设备按照某个接口发出的包,主动联系关系该包的源地址到此接口。

但是这类进修其实不智能,乃至过分古板,任何一个道听途说城市当作真谛。用户发送一个自定义源 MAC 地址的包是很是等闲的,是以互换机成了很是等闲被忽悠的对象。只要捏造一个源地址,就可以将这个地址联系关系到本身的接口上,以此获得受害者的流量。

不外,受害者接着再发出一个包,绑定关系又恢答复复兴先正常的。是以只要比谁发的频繁,谁就可以竞争到这个 MAC 地址的领受权。假定捏造的是网关地址,互换机就误觉得网关电缆插到你接口上,收集环境里的出站流量刹时都到了你这里。

当然,除非你有其他出站渠道,可以将盗取的数据代办署理出往;不然就别想再转发给被你打倒的真网关了,被劫持的用户也就没法上外网。所以这招风险性不是很大年夜,但粉碎性很强,可以刹时集体断网。

防备办法:机械固定的收集尽可能绑定 MAC 和接口吧。貌似大年夜大都网吧都绑定了 MAC 和接口,极大年夜加强了链路层的安然性。同时,自力的子网段尽可能划分 VLAN,避免过大年夜的广播环境。

大年夜学里见过千人以上还不划分 VLAN 的,用一根短路网线便可以毁掉落全部收集。

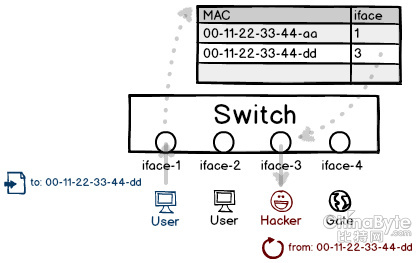

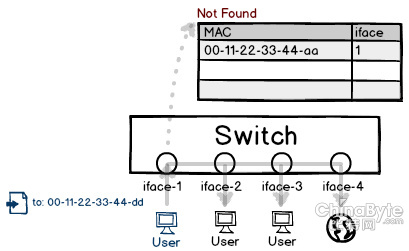

MAC 冲刷

之前说了集线器和互换机的转发辨别。假定互换机发现一个临时还未进修到的 MAC 地址,将会把数据包送往何处呢?为了不丢包,只能是广播到所有接口。

假定能让互换机的进修功能掉效,那就退化成一个集线器了。因为互换机的硬件建设有限,明显不成能无限多的记实地址对应条目。我们不断捏造不反复的源地址,互换机里的记实表很快就会填满,乃至笼盖原本的进修记实,用户的数据包没法正常转发,只能广播到所有接口上了。

防备办法:仍是 MAC 和接口绑定。一旦绑定,该接口只承诺固定的源地址,捏造的天然就掉效了。当然,好一点的互换机都有些策略,不会让一个接口联系关系过量的 MAC 地址。

曾在家试过一次,捕获到小区内用户上彀的流量。不外捏造包发的太快,~15万包/秒,更致命的是发错方针地址,发到城域网准进办事器上,导致工作人员堵截了全部小区半天的收集… 所以必需得选一个 VLAN 内的、并且实际存在的地址做为方针 MAC,以避免产生大年夜量的数据风暴。

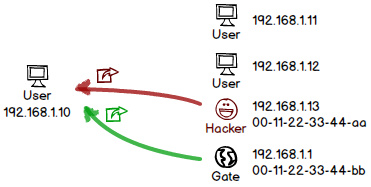

ARP 报复打击

这类报复打击大年夜家几近都听出老茧了,即便不懂电脑的人也知道装个 ARP 防火墙保安然,其风险之大年夜可想而知。

简单的说,ARP 就是广播查询某个 IP 对应的 MAC 地址,在用这个 IP 的人回个声。知道这个 IP 对应的 MAC 地址,便可以链路通信了(链路层只能经由过程MAC地址通信)。假定有人假充答复,并抢在正常人之前,捏造的谜底也就进步前辈为主。IP 被解析到弊端的地址上,以后所有的通信都被劫持了。

事实上,初期的系统还有个更严重的BUG:直接给用户发送一个 ARP 答复包,即便对方从没要求过,系统也会接管这个答复,并提早保留里面的记实。这类基于缓存的投毒,让劫持成功率更上一层楼。

防备办法:因为这类报复打击过分泛滥,乃至大年夜部道路由器都带了防 ARP 报复打击的功能。客户端的 ARP 防火墙也数不堪数,仿佛成了安然软件的标配。当然,系统也撑持强迫绑定 IP 与 MAC 的对应,需要时可利用。

良多教程都是用 Wireshark 来演示,事实上昔时有一款叫 Iris 的软件很是好用,可以点窜封包再次发送,用它可以很等闲弄大白各类报复打击的道理。不外N年没更新了还不撑持64位的。

DHCP 垂钓

实际中,其实不是每小我城市建设收集参数,或出于便利,让收集系统主动建设。出于这个目标,DHCP 办事出世了。

因为没有建设IP地址、网关、DNS 等,在收集上是步履维艰的,是以起首需要从 DHCP 那获得这些。但是,既然连 IP 地址都没有,那又是若何通信的?明显,只能发到广播地址(255.255.255.255)上,而本身则临时利用无效的IP地址(0.0.0.0)。(事实上,链路层的通信只要有 MAC 地址就行,IP 地址已属于收集层了,但 DHCP 因为某些特别需要利用的是 UDP 和谈)

因为是发往广播,内网环境里的所有效户都能听到。假定存在多个DHCP办事器,则别离予以答复;用户则选择最早收到的。因为法则是如斯简单,乃至于用户没有选择的余地。

尚若黑客也在内网里也开启了 DHCP 办事,用户收到的答复包很可能就是黑客发出的,这时候用户的收集建设完全任天由命了,不想被劫持都难了。

防备办法:假定是用网线上彀的话,最好仍是手动的建设。当然,治理员应当严格节制 DHCP 答复的权限,只承诺互换机特定的接辩才有资格发送答复包。

只如果这类发问/抢答模式的,都面对被假充答复的风险。良多道理都近似。

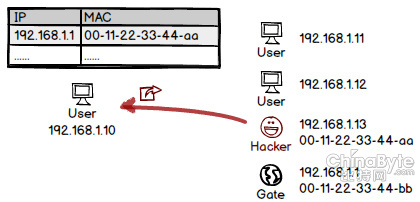

DNS 劫持

犹如 ARP 将 IP 解析成 MAC 地址 一样,DNS 负责将域名解析成 IP 地址。作为收集层的办事,面对的用户更遍及,当然面对的风险也大年夜的多。一旦遭到进侵,所有效户都不利了。近年的重大年夜收集变乱无不和 DNS 有关。

DNS 办事一旦被黑客节制,用户倡议的各类域名解析,都将被暗中操控。将正常网站解析成黑客办事器的 IP,并事前开启了 HTTP 代办署理,用户上彀时几近看不出任何马脚;而黑客则获得到所有拜候流量,各类网站账号信息都将尽收眼底。

因为 DNS 办事器的首要性,实际中凡是有着较高的安然防护,想进侵它系统不是件易事。但实际未必如斯兴师动众,一些 DNS 法度本身就存在着设计缺点,导致黑客能节制某些域名的指向。此中最恶名昭彰的当属 DNS 缓存投毒。

大年夜家或许已发现,域名->IP->MAC->接口,只如果动态查询的就会多一个环节,风险天然增加。矫捷性与安然性始终是不成兼得。

防备办法:手动设置一些权势巨子的 DNS 办事器,例如 8.8.8.8,4.4.4.4 会靠谱的多。

公网上的 DNS 劫持很少产生,但家用路由器的 DNS 劫持已泛滥成灾了。开首报导的路由器缝隙,最终的操纵编制也就是点窜了 DNS 地址。

CDN 进侵

CDN 能加快大年夜家都知道,但此中道理良多人都不清晰。其实,CDN 本身就是一种 DNS 劫持,只不外是良性的。

不合于黑客强迫 DNS 把域名解析到本身的垂钓 IP 上,CDN 则是让 DNS 主动共同,把域名解析到临近的办事器上。这台办事器一样也开启了 HTTP 代办署理,让用户感触感染不到 CDN 的存在。

不外 CDN 不像黑客那样贪婪,劫持用户所有流量,它只『劫持』用户的静态资本拜候,对之前用户拜候过的资本,CDN 将直接从本地缓存里反馈给用户,是以速度有了很大年夜的晋升。

但是,只如果有缓存的处所,都是大年夜有可为的。一旦 CDN 办事器蒙受进侵,硬盘上的缓存文件就朝不保夕了,网页被注进脚本,可履行文件被传染,一大年夜波僵尸即将呈现。

防备办法:感触感染运营商不靠谱的话,换个第三方不带加快的 DNS,或许就不会解析到 CDN 办事器上了。

良多 CDN 吵嘴通吃,为了省流量不按套路出牌,超越了缓存时候也不更新,乃至还有忽视 URL 问号后面的,导致法度猿们在资本更新的标题问题上头疼不已。

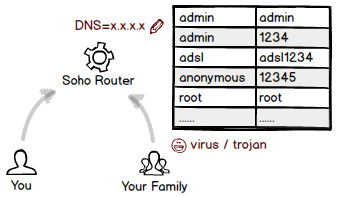

路由器弱口令

当电脑代价几回再三降落,到了大年夜家筹算买第二台的时辰,路由器市场也随之火热起来。

但因为繁琐的建设,差劲的用户体验,至今仍有相当部门的用户不大白若何建设路由器。192.168.1.1 和 admin/admin 几近成了国内路由器的常量。多少回,用这毫无手艺含量的编制进进网吧或藏书楼的路由器后台。

假定有人恶弄重启路由,或给他人限速,你得感激他的仁慈,这都算不严重。如果把路由器的DNS给改了,那就相当严重了!公网的 DNS 劫持一般不会延续太久,但路由器的 DNS 劫持或许长年累月都不会发觉到。

事实上,不乏一些安然意识强的用户也利用默许暗码。来由很简单,今朝的路由器有两道门槛:一个 WiFi 连接暗码,另外一个才是治理暗码。良多人设置了复杂的 WiFi 暗码就安枕无忧了,心想都连不到我的收集里如何可能进的了后台?

之前我也有过这不雅念,但总觉不合弊端劲:万一家里其他电脑或手机中毒了,主动测验测验用弱口令爆进路由器后台如何办。城门都被占据了,城墙再安稳又有何用。

事实上,黑客除点窜 DNS 建设外,还有更可骇的行动:进级路由器的固件 ——替代成一个看似完全不异但植进了歹意法度的固件!虽然这今朝还还没有普及,但是一旦风行,大年夜批路由器将成为潘多拉魔盒。

防备办法:千万别不放在眼里路由器的暗码,其实它比你所有账号都首要。

不改默许暗码的用户,神都保佑不了你~

路由器 CSRF

回到本文开端所说的,为甚么有那么多路由器会呈现这个缝隙呢?或许是路由器的开辟人员太高估用户了,觉得尽大年夜大都用户都点窜了默许暗码,是以 CSRF 几近难以产生。

事实上,国内网平易近的安然意识远超他们的想象。加上刚才说的,只设置了 WiFi 暗码而忽视了治理暗码,导致一个歹意法度就可以静静进进路由器后台。

没想到此刻这类病毒还真呈现了,并且竟然仍是 Web 版的!

CSRF 缝隙让病毒木马都用不着了。用户直接拜候一个网页,乃至是一帖子,浏览器主动向路由器倡议点窜建设的要求。

因为国产路由器的网页开辟是如斯的差劲,登录根基都是用既不服安又丑恶的 HTTP 401 弹框。这类登录只需在URL里填上『用户名:暗码@』便可主动经由过程,即便登录掉败也不会有甚么提示。

防备办法:尽对要把守好路由器暗码,并且按期往查抄建设是不是被窜改。

看过路由器页面源代码会发现,那的确是惨不忍睹,乃至仍是 IE5 期间的气焰。路由器芯片都是采购的,内核也有开源的,所谓的『自立研发』就是做了那几个页面?

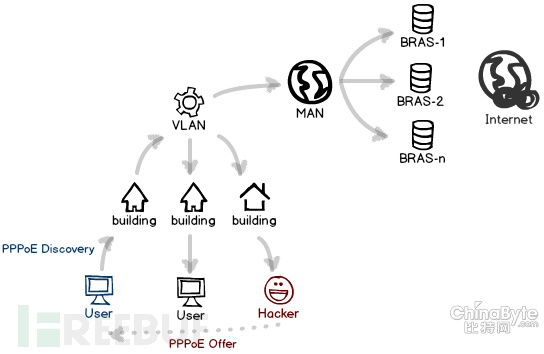

PPPoE 垂钓

好了,不吐槽路由器了,下面说说再高级的路由器也没法避免的事。

除一些大公司或黉舍,用的是固定的专线接进上彀,小我或小组织很少会利用这类土豪级套餐,只能老诚恳实的拨号上彀 ——不管是电信,仍是网通铁通各类通。

良多人都存在误区,觉得拨号是物理旌旗灯号的成立过程,在没有拨上之前,点对点是不通的。假定真是如许,那么拨号时账号暗码是若何传过往的呢?明显不成能。事实上,终端之间时刻都是通顺的,只不外不拨号就没法获得IP、网关、会话等参数,即便强迫把包发给网关,人家虽能收到,但没有认证的会话是不予理睬的,你天然没法上彀。

PPPoE,大年夜家常常在拨号时看到这词。Point-Point Protocol over Ethernet,故名思议,就是点对点的和谈:用户发送账号暗码认证给终端(BRAS),并获得上彀 IP、网关地址、会话等。并且和谈是基于以太网的,哪怕线路不是,也得想编制把数据封装进往。

传统的 ADSL 是经由过程德律风线上彀的,因而需要一个『猫』来把以太网数据调制成德律风旌旗灯号,最终经由过程电信互换机传输。这类设备保障每家每户都是自力的,以避免德律风旌旗灯号被***。

但是,后来鼓起的各类通就不必然了。良多打着的『千兆到楼,百兆到家』的宽带,就是建了N个小区局域网,然后归并到一个大年夜的城域网(MAN)里。所谓的『百兆』,不过就是拖进你家的那根网线插在楼下一个 100Mbps 的互换机上罢了。

用过网通的都知道,百兆带宽并没有快到哪里,乃至在一些南边地区网速慢如蜗牛。但鄙人载的时辰,却能轻松飙到数兆每秒。这时候局域网的感化就阐扬出来了,假定周围有多小我在看一样的视频,P2P 就直接在内网里共享流量了,大年夜幅减轻了节点的压力。

可是,全部小区成了一个局域网,是多么的不服安。有时乃至不合理的 VLAN 划分,导致多个小区成一内网。如果有人开启 DHCP 办事,其他用户插上彀线就可以上彀了,连拨号都不消,莫非天上掉落馅饼了?假定敢吃,那可能就落进黑客的圈套了。

当然,此刻直接插网线的并不多,根基经由过程路由器主动拨号了。但他们的和谈都是一样的 ——PPPoE,一种极不服安的和谈。

近似 DHCP 和谈,PPPoE 也是经由过程广播来探访有哪些可用的终端,意味着全部小区的内网用户都能收到;同时探访包一向往上冒泡,直到被城域网的终端们收到,然后开端纷繁回应。

假定小区里有人擅自开启一个 PPPoE 终端办事,明显是最早被收到的。真实的回应包还在大年夜街冷巷里传递着,用户和黑客已开端协商认证了。

不外或许你会说,这必需有人拨号才能上钩,此刻都用路由器,长年累月不会断开。假定不想耐烦等,也有很简单的编制:来一次集体掉落线。

方才说过,可以用短路的网线,激发一场广播风暴。不外这过分暴力了,乃至会引发流量异常的报警。我们可利用更简单有效的编制:MAC 棍骗,不断捏造终端办事器的 MAC 地址,便可以将小区用户的数据包十足吸过来了。

PPPoE 利用的是一种地道编制,将任何数据都封装在其栈下,是以捕获到用户肆意一个包,便可获得PPPoE栈上的会话ID。然后假充终端,向用户发送一个『断开连接』的指令,用户就乖乖下线了。利用这类编制,分分钟就可让全部小区的用户从头拨一次号,因而可以快速垂钓了。

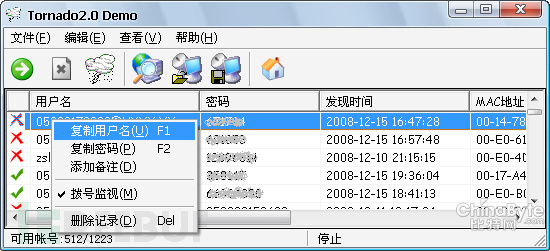

还有更糟的是,PPPoE 尽大年夜大都时辰都是明文传输用户名和暗码的,是以还能额外获得用户发来的认证账号。

前面吐槽了大年夜学寝室楼 1000 多机械还不划 VLAN 的,因而写一个简单的 PPPoE 摹拟器,就可以轻松抓到全部收集环境里的上彀账号。(还撑持一键全都拨上,集体下线的恶作剧功能~)

防备办法:因为 PPPoE 的安然严重依托物理层,所以尽可能不要装以太网接进的宽带。当然,治理员们应当严格限制 PPPoE 搜索答复包,就像 DHCP 那样只承诺特定接口呈现。事实上小区内部是不成能呈现 BRAS 办事器的,是以只承诺互换机的 WAN 口呈现答复包,那样就不等闲被垂钓了。

PPPoE 还有个更严重 BUG,会话 ID 只有 2 字节,最多 65536 种可能。事前机关个『拨号断开』的要求包,接着把会话 ID 顺次遍历一下,就可让某个终端办事器的所有效户下线。假定事前汇集好所有终端办事器地址,可以倡议一次全城断网- -

这个 BUG 应当早已修复了,只需绑定 <会话 ID,用户 MAC,小区 VLAN-ID> 关系便可。并且一个小脚本就可以断开全城各县市的收集,申明终端摆设不克不及过分集中。

流量劫持,这类古老的报复打击沉寂了一段时候后,比来又开端闹的沸沸扬扬。浩繁驰名品牌的路由器接踵爆出存在安然缝隙,引来国内媒体纷繁报导。只要用户没改默许暗码,打开一个网页乃至帖子,路由器建设就会被暗中点窜。

蜜罐代办署理

因为尽人皆知的启事,某国对代办署理的需求居高不下。不管黑的白的,透明的仍是高匿的,只要能翻出往就是好的。

VPN 需要用户名暗码和各类认证,半途被劫持几近是不成能的。黑客抓住了人们的纯挚的心里,将目光转到代办署理上面。的确,加密后的数据半途确切难以劫持,但最终仍要在办事端还原出真实内容吧。假定一时大年夜意,连接了某个免费的 VPN,或许就登上了黑客的贼船了。

比拟 HTTP 代办署理只影响部门功能,VPN 将全部系统的流量都经由过程穿超出往了。而这一切利用法度其实不知晓,仍然将一些首要的数据往外发送,最终被黑客所劫持。

防备办法:不要妄图小利,用那些打着免费幌子的代办署理。全国没有免费的午餐。

良多蜜罐代办署理未必是黑客布下的,而是你懂的。

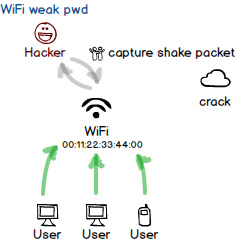

WiFi 弱口令

当互联网延长到移动设备时,网线成了最大年夜的累坠,无线收集逐步进进人们视野。此刻,因为无线的便宜和便当,几近利用到所有的便捷设备。一切都不再受限制,人们可以随时随地上彀,这是过往不可思议的;黑客也能够随时随地倡议报复打击,这是过往梦寐以求的。

但不管上彀编制若何改变,以太网始终是收集的核心。犹如刚才说的 ADSL,虽然载体是德律风线路,但最终解调出来的仍是以太网数据。WiFi 也一样,不管电波如何传播,最终只有还原出尺度的以太网封包才能被路由。

无线收集形统一个看不见的巨大年夜集线器,无需任何物理传播介质,周围所有人都可以收听数据旌旗灯号,专业设备乃至能在更远处捕获。假定没有一种强有力的加密编制把数据封装起来,那么就毫无隐私可言了。

在经历了各类加密被攻破后,WPA2 此刻成为无线收集尺度加密算法。假定诡计经由过程传统爆后台那样,一次次的测验测验弱口令往连接,那效力将是何其的低下。

和拨号不合,WiFi 用户起首需『联系关系』热点,以成立起物理通道。近似 PPPoE 那样,WiFi 在认证之前也是可以通信的,并且是明文数据 ——不外,这仅仅是认证数据包明文罢了,真正暗码明显不会呈此刻此中。事实它和拨号的目标完全不合:一个是为了加密以后所有的流量,而后者仅仅辨认下你有没有上彀的权限。

经由过程传统的嗅探东西,可以便利获得这些握手通信包。虽然找不出暗码,但里面保留着密钥初始化相干的数据。经由过程专业的 WPA2 破解东西,加上丰硕的暗码字典,有相当一部门的无线收集,能在可接管的时候里被破解。

对良多人来讲,无线暗码是他第一道也是唯一一道防地。连上以后,不出不测便可等闲进进路由器后台,然后便可以节制他全部内网的流量了。

防备办法:最简单也是最有效的编制:给暗码加些特别符号。

假定给他的路由器刷一个固件,能主动破解其他的无线收集,破解以后主动进后台,主动给它进级本身的固件。。。翻江倒海的路由器木马爆发了。

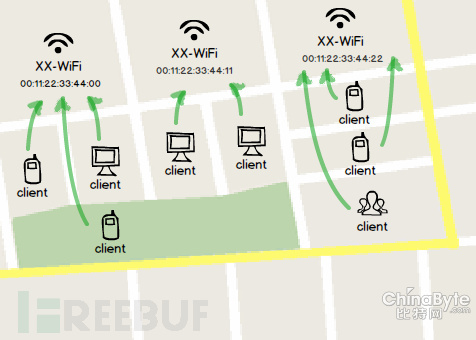

WiFi 热点垂钓

上面简单的说了无线暗码的破解。但如果本来就知道暗码的环境下,又若何倡议进侵呢?

这类场合很常见,在一些商场、餐厅、旅店等处所,无线收集即便有暗码,大年夜家一般也能在墙上或卡片上找到,处于半公开的状况。或是破解了邻居的无线暗码,但没法进进路由器后台,又该若何继续?

此刻愈来愈智能的无线设备,已能很好的防御诸如 MAC 棍骗和 ARP 报复打击这类原始进侵了,是以需要一个更进步前辈和埋没的编制,能绕过收集设备,直接发解缆点对点的进攻。

在大公司或大年夜商场上过无线网的用户会发现,在室内不管走到哪里收集都存在,即便从一层到五层旌旗灯号照样满格,而在本身家中旌旗灯号隔墙就降落良多。莫非是开了旌旗灯号出格强大年夜的热点吗?但在建筑外面却收不到。事实上,不难发现每层楼天花板上,都吸附着良多盘子似的东西。没错,恰是这些漫衍在遍地的设备,笼盖了整栋楼的无线收集,让旌旗灯号死角变得更少。

可是同时存在那么多热点,搜刮列表里显示的却没有几个。因为他们都有着一样的热点名(SSID),客户端凡是会将同名热点归并成一个。至于连接时,系统会选择旌旗灯号最好的阿谁。假定这些热点的认证编制也是不异的,不管连哪个都没标题问题。

细心揣摩这条特点,不难发现此中大年夜有文章可做 ——这不生成就为我们垂钓预备的!我们再开一个同名同认证的伪热点,只要在旌旗灯号上胜过对方,钓上周围的鱼儿那是妥妥的。

今朝几近还没有哪个客户端对此有防御,不管是商场仍是咖啡店,乃至是一些大公司里,对此也束手无策。启事很简单,标题问题既不出在设备、也不是摆设上,更不克不及回咎与用户。这是全部和谈栈的弱点。

倡议此报复打击的独一材料,就是一个超大年夜功率的热点,以此来胜过正常的,争做用户『最相信』的旌旗灯号源。

其实,每个热点都不时刻刻广播着一种叫 Beacon 的数据包,里面带有热点名等相干的信息。用户网卡汇集之掉队过遴选阐发,便可得知周围有哪些热点,各自旌旗灯号若何。功率大年夜的热点,用户领受时的旌旗灯号强度(RSSI)天然也会高一些。

当然,太高的旌旗灯号源可能会引发一些监控的警悟,本身也被置于巨大年夜的辐射当中。假定仅仅是对某个方位片杀,利用定向天线会有更好的结果。

不外,光有发射能力仍是不敷的。即便能把 Beacon 推送到数十千米外,让全城都能看见你的热点名,但前来连接的设备可没有那么强劲旌旗灯号。是以没有一个高活络的领受系统,再强的旌旗灯号也只是一厢甘心罢了。

防备办法:因为是底层的缺点,这类劫持凡是很难防护。从理论上说,热点凡是是固定着的,是以可以事前记实下每个热点的3D坐标,然后按照 WiFi 定位时刻监控热点位置,假定某个热点旌旗灯号呈此刻远离事前的处所,很多是垂钓热点发出的假旌旗灯号。

但在实际中,要同时追踪那么多设备其实不等闲。除非所有的无线设备,都自带监控周围热点的功能,那样可以节流大年夜量追踪成本。

不外在安然性高的场合,仍是利用『接进认证』,连接时要求输进用户名和暗码来准进。

用户成功连上 WiFi 后,导致收集状况产生改变,一些系统会测验测验要求某个特定的 URL,假定返回的是 HTTP 302,会主动弹出重定向后的网页。目标是为了便利打开网页版的准进,有时连上 CMCC 会主动弹出一个登录网页就是如斯。iPhone,iPad,WP 都撑持,MacOS 最新版弹出的网页不会履行脚本了。操纵这个废功能来弹告白应当很不错~

WiFi 强迫断线

不克不及不说 WiFi 的另外一个缺点 ——被下线。近似 PPPoE 主动或被动断开拨号时都有一个刊出包,WiFi 也一样。

之前提到,遍历 PPPoE 的会话ID,假充所有效户发出刊出要求,可以断开全城的收集。WiFi 也有近似的缺点,只不外正好反过来:假充热点,向所有效户广播刊出包,因而所有连着该热点的用户都下线了。

不外,WiFi 的被下线仅仅是认证被刊出,用户和热点仍是联系关系着的。用户接着从头倡议认证,是以又给黑客一个获得握手数据的机缘。

假定广播延续不竭,用户也就一向没法上彀,屏幕上会不断的闪动着『连接中… / 已断开』。对方可能会测验测验重启路由,但发现标题问题仍在,并且所有设备都是这环境,会觉得路由器出标题问题了,因而测验测验恢复出厂设置 ——这一刻,危险降临了!

照国产路由器的气焰,出厂时 WiFi 是没有暗码的,并且后台根基是弱口令。是以有个很是短暂的安然裂痕,能钻进这台设备并拿下他的收集!假定事前写好脚本,一旦发现有开放的热点,当即连上并且爆进后台,更是可以直接秒杀!对方刚恢复完路由器,还没回到电脑前就已被劫持了,这是不管若何也想不到的。。。

当然,为了不他之掉队进路由器改暗码,你必需当即隐躲 SSID,让 Beacon 不再发出,如许大年夜家都看不见这台设备了,只能经由过程 BSSID(路由器 MAC 地址)来连接。可是人家会有疑问,刚恢复好的路由器如何看不见?这时候得事前成立一个垂钓热点,名字和那被隐躲的 SSID 一样,将对方勾引到本身的蜜罐上。

在这个蜜罐里开启一个和路由器页面差不多的站点(可以直接反向代办署理他路由器的页面),拖住用户,让你有充沛的时候来把持那台被隐躲的真设备。乃至可以换掉落他固件了!

当然,有些设备不让等闲更新固件,需要输进路由器上的某个号码,或按一个键才能开端。这时候得阐扬蜜罐站点的感化了,你可以在页面上画个文本框,提示他输进路由器上的那号码,或直接让他往按那按钮。因为路由器后台过分专业,很少会有人质疑它的权势巨子性,几近都是按部就班。

事实上,你的蜜罐一向开着,对方必定会在里面建设 WiFi 暗码和治理暗码,和 PPPoE 账号。因而他的一切上彀奥秘都被掌控!即便不改他路由器也无所谓了,今后可以随时进进。

防备办法:不要等闲恢复路由器的出厂设置。真有需要请务必寄望,尽快改掉落默许暗码。即便周围没有黑客,一些中毒的设备随时可能来连上并爆进后台窜乱。

软硬兼施,这招是不是是太阴了?略微用一点心理学或是社工,本来不如何严重的缝隙可以扩大年夜良多倍。

WLAN 基站垂钓

前面说的热点垂钓,只能在特定的场合下进行。劫持KFC的用户,只能在KFC周围;进侵小区的路由,只能在家完成。这极大年夜的限制了报复打击范围,完全没有阐扬出无线收集的矫捷性。

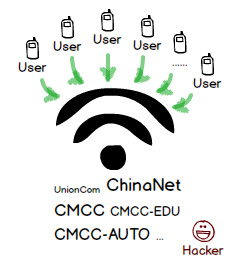

但是有一种收集,不管走到哪都能收到。打开手机,总能看见 CMCC 这类热点犹如鬼魂一般存在。此刻,WLAN 营业已遍地开花,几近笼盖了全国各地。它撑持更高的频段,并向下兼容 WiFi,设备遍及全城,试图打造一个无线城域网。独一的遗憾是收费的,并且旌旗灯号也一般,远不如 3G 合用。

有时我们并没有连接这些热点,系统却主动连上了。启事很简单,之前某个时辰手贱,往连过它们。而系统会保留主动连过的热点,再次呈现时就主动上了。事实上,往连过这些热点的人不在少数。

不消说,你也想到开热点垂钓了。并且用户几近都是用 WiFi 来连接,也就没有需要利用 WLAN 设备。利用之前的大年夜功率热点,取个 CMCC 的名字,放在阳台上对着大年夜街,不一会就连上一堆用户了。如果撑持虚 AP 的话,把 CMCC-AUTO,ChinaNet 等等这些名字全数用上,前来惠临的就更多了。

上面提到了,良多设备连上 WiFi 后能主动弹网页,操纵这个特点,垂钓就更等闲了。大年夜多手机系统为了节流流量,当 WiFi 和 3G 同时可用时,会优先利用 WiFi,因而用户的流量不知不觉流到黑客那边。

事实上,我们还可以把整套垂钓方案集成到安卓里。操纵手机成立的热点吸引周围的用户,捕获到的流量还可以经由过程本身的 3G 收集代办署理出往。利用 Linux 内核强大年夜的转发机制,我们可以等闲的节制用户的各类流量。今后可别冷笑街上垂头玩手机的人,人家说不定正在劫持你呢。

不外,在一些处所例如地铁上面,3G旌旗灯号很差,难以将热点收到的数据转发出往,是以只能垂钓没法劫持。这类单机模式是不是仍能进侵呢?下篇文章将论述,若何倡议离线垂钓。

防备办法:WiFi 不消就应及时封锁,以避免主动连上不服安的热点。对一些持久不消的连接记实,不如趁早删了吧。

安卓热点默许只撑持10个用户,在街上开个叫 CMCC 的热点,会发现刹时就连满了。所以仍是把笔记本躲书包里,配几个好点的无线网卡,既埋没结果也好。大年夜功率天线当然很过瘾,但不克不及过度利用,说不定哪天就被查水表了~

结尾

就谈到这里吧,这些只是之前测验测验有效的案例,事实上还有太多的路子,如果再算上系统内部的编制那就无数了。但非论若何改变,流量劫持的最终操纵编制几近是千篇一概的 ——操纵它能做些甚么呢?最终风险能有多大年夜?请听下回分化。