对CIFS共享式蠕虫病毒,操纵科来收集阐发手艺定位到响应的主机,然后查看IP会话、TCP会话、矩阵和数据包解码,只要知足如上所说的几点勾当特点可以鉴定传染了蠕虫。

案例布景

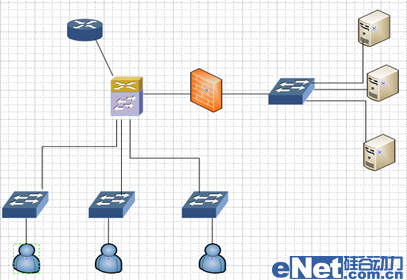

或人平易近法院,收集出口带宽是10兆,客户机大年夜约200台,办事器15摆布,拓扑图以下:

故障阐发

因为是对内网阐发,所以抓包点在核心层连接防火墙的网口,抓包时候1分钟。流量峰值达到32M,流量较大年夜,但用户称收集正常,因而选择这段时候,并选择这段时候流量下载,起首查看概要视图,在1分钟的时候里信息诊断偏多。

起首,查看数据包的大年夜小漫衍环境,发现传输字节数量大年夜于1518字节占大都,申明当前收集中存在大年夜量的数据传输。别的小于64字节的数据包也较多,申明收集可能存在扫描等现象。

其次,查看IP地址统计发现IP地址数良多,在内网中当前的IP地址数量远远超越实际的IP地址数。

最后,查看TCP统计,发现TCP的同步发送与TCP的同步确认发送比例将近7比1,按照阐发经验收集中存在TCP泛洪。

假定收集中存在TCP泛洪,那么在诊断终会有TCP反复连接测验测验,因而查看诊断统计,发现首要诊断事务是TCP反复的连接测验测验。同时也验证了我们上面的猜想。因而查看TCP反复连接测验测验诊断产生的首要地址和和谈统计,发现收集中存在共享,猜测是CIFS在捣蛋。

经由过程诊断产生地址进行进一步定位阐发和经由过程和谈定位阐发的成果一样。

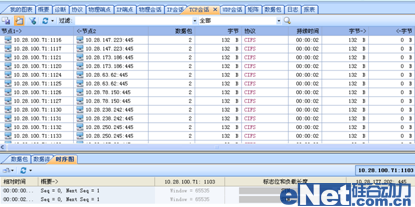

在诊断地址中进行定位查看IP会话,发现10.28.100.71这个地址只有发送没有领受。遂查看TCP会话环境,以下图:

目标地址都是10.28.0.0 段,方针端口都是445,对每个方针地址扫描1-2次,端口是递增,报文都是小包,延续时候短暂。

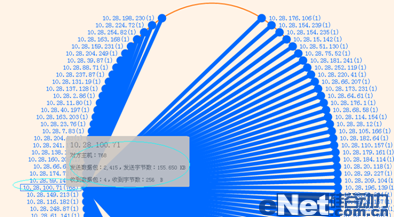

随后查看矩阵如图:

经由过程矩阵视图可以加倍形象的揭示10.28.100.71与768个主机通信,并且领受包只有4个,很较着是在扫描这些主机。

最掉队一步确认,查看数据包解码视图,可以发现TCP同步均为1。至此经由过程以上几点可以鉴定该主机中了CIFS蠕虫病毒。

收集中有2台主机都呈现此环境,如许对核心互换机的机能会照成影响,同时会影响收集通信,严重时可能呈现收集瘫痪。针对上面这类环境,经由过程和网管沟通找到这2台主机,发现这两台主机因建设低没装杀毒软件而照成传染了蠕虫,最后对其断网查毒措置。

阐发总结

对CIFS共享式蠕虫病毒,定位到响应的主机,然后查看IP会话、TCP会话、矩阵和数据包解码,只要知足如上所说的几点勾当特点可以鉴定传染了蠕虫。为了起到防患于未然,最后建议收集治理员按期对没有安装杀毒软件的主机进行杀毒,当然其他的也要周期性的杀毒了。