对你在互联网上传送的数据采取一层妥当安然的加密机制,以挫败各类各样的窥视勾当,这总回是谨严的步履;因为我们的当局大年夜量获得每则信息,此举显得愈发地首要。说到呵护在不成相信的收集上传送的数据,OpenVPN是首要选择。本文将简要介绍一下若何设置OpenVPN,那样即便你出门在外,也能够安然地拜候本身的家庭办事器。

先简单地说一说VPN:市道上有良多并不是名至实回的商用VPN。它们其实不比由SSL呵护的网站强一点,因为它们信赖所有客户机。真实的VPN(虚拟专用网)经由过程不成相信的收集连接两个可托赖的端点设备。你底子没法从随便找到的任何一台电脑登录上往,这是功德,因为你大年夜概也大白这个事理:从一个被传染的主机登录到你的专有收集是件坏事,不管收集连接本身有多么安然。所以,你必需同时建设办事器和客户机。

OpenVPN快速进门

你需要在不合子网上的两台电脑,好比统一个收集上的一台有线电脑和一台无线电脑(或在Virtualbox中的几个Linux访客系统),你还要知道这两台电脑的IP地址。假定把示例中的这两台电脑别离定名为Studio和Shop。在这两台电脑上都安装OpenVPN。OpenVPN内置在大年夜大都Linux发行版中,所以你可以借助常常利用的法度包治理器来安装它。本文这个示例合用于Debian、Ubuntu及浩繁的派生版本:

$ sudo apt-get install openvpn openvpn-blacklist

该号令可安装办事器和查抄已泄密密钥黑名单的一个小法度。你必需安装这个黑名单查抄法度!因为畴前Debian发行了一款破损版的OpenSSL(参阅http://www.debian.org/security/2008/dsa-1571),该版本OpenSSL有一个破损的随机数生成器,所以用该版本OpenSSL生成的密钥按理说不堪一击,不成相信。随机数生成器其实并不是随机性的,而是可以猜想的。这类环境产生于早在2008年的时辰,利用过缺点版OpenSSL的人都理应可以或许查到并改换安然性差的密钥。虽然这是五年多前的工作,但为了保险起见,仍是应当用黑名单查抄法度。

此刻无妨测试一下,为此在我们的两台电脑之间成立一条未经加密的地道。起首ping每台电脑,确保它们彼此可以正常联系。然后确保OpenVPN没有在运行,因为我们要开端手动启动它:

$ ps ax|grep openvpn

假定它在运行,就终止它。假定Studio的IP地址是192.168.1.125,Shop的IP地址是192.168.2.125。成立一条从Studio到Shop的未经加密的地道:

$ sudo openvpn --remote 192.168.2.125 --dev tun0 --ifconfig 10.0.0.1 10.0.0.2

然后,成立一条从Shop到Studio的未经加密的地道:

$ sudo openvpn --remote 192.168.1.125 --dev tun0 --ifconfig 10.0.0.2 10.0.0.1

你成功成立了连接后,看到诸如斯类的信息:

Wed Oct 16 2013 ******* WARNING *******: all encryption and authentication

features disabled -- all data will be tunnelled as cleartext

Wed Oct 16 2013 TUN/TAP device tun0 opened

Wed Oct 16 2013 do_ifconfig, tt->ipv6=0, tt->did_ifconfig_ipv6_setup=0

Wed Oct 16 2013 /sbin/ifconfig tun0 10.0.0.1 pointopoint 10.0.0.2 mtu 1500

Wed Oct 16 2013 UDPv4 link local (bound): [undef]

Wed Oct 16 2013 UDPv4 link remote: [AF_INET]192.168.2.125:1194

Wed Oct 16 2013 Peer Connection Initiated with [AF_INET]192.168.2.125:1194

Wed Oct 16 2013 Initialization Sequence Completed

“Initialization Sequence Completed”(初始化序列已完成)这几个奇异的字眼证实了你的做法准确。你应当可利用地道地址来回ping,即ping 10.0.0.1和ping 10.0.0.2。你成立起地道后,应当可利用你想利用的任何IP地址,只要没有与现有收集的IP地址堆叠就行。想封锁地道,只要按Ctrl+c组合键。

纯粹为了试着玩,在你的地道上打开一个SSH会话。图1显示了基于VPN地道的成功的SSH登录,它还显示了每日动静(Message of the Day):

$ ssh carla@10.0.0.2

图1:基于VPN地道的成功的SSH会话,和每日动静。

哇,它成功了!

加密的VPN地道

这么做很好玩,但如果没有采纳加密,毫无意义可言,因而我们将搭建一种简单的静态密钥建设架构。它不如真实的公开密钥根本举措措施(PKI)来得安然安稳,PKI凡是具有根证书、撤消和所有诸如斯类的机制,但这类静态密钥架构对出门在外时需要拜候家庭办事器的那些人来讲是一种足够好的解决方案。好在,OpenVPN有一个号令,可以成立静态密钥,所以成立一个用来存放密钥的文件夹,成立密钥,然后将其设成只有文件具有者才能读取:

$ sudo mkdir /etc/openvpn/keys/

$ sudo openvpn --genkey --secret /etc/openvpn/keys/static.key

$ sudo chmod 0400 /etc/openvpn/keys/static.key

这是一个明文格局的密钥,你可以在文本编纂器中打开及查看――假定你很好奇的话,还可以将其随便取成想要的名称;你没需要把它取为“static.key”。将该密钥拷贝到两台电脑上――没错,拷贝统一个密钥。它不是私有-公共密钥对,而是一个单一的共享密钥。

此刻,我们将为每台电脑成立一些简单而根基的建设文件。(在Debian/Ubuntu等发行版上,没有默许的建设文件,不外在/usr/share/doc/openvpn/中有浩繁的示例文件。)在我小小的测试环境中,Studio是办事器,Shop是将登录到办事器上的移动笔记本电脑。我的办事器建设文件是/etc/openvpn/studio.conf,这就是它具有的一切:

# config for Studio

dev tun

ifconfig 10.0.0.1 10.0.0.2

secret /etc/openvpn/keys/static.key

确保只有文件所有者才能读取并写进该文件:

$ sudo chmod 0600 /etc/openvpn/studio.conf

客户机上的建设文件很类似,只不外添加了办事器的IP地址:

# config for Shop

dev tun

ifconfig 10.0.0.2 10.0.0.1

secret /etc/openvpn/keys/static.key

remote 192.168.1.125

请寄望ifconfig这一行上你那些IP地址的挨次,因为它们要遵循本地地址>长途地址的挨次。此刻开启办事器上的OpenVPN,指定办事器建设文件,然后在客户机长进行一样一番把持:

$ sudo openvpn /etc/openvpn/studio.conf

$ sudo openvpn /etc/openvpn/shop.conf

你会看到成功的连接显示一样的“初始化序列已完成”这条动静;你还必需寄望没有呈现下面这条动静,成立未经加密的地道时,应当会呈现这条动静:

******* WARNING *******: all encryption and authentication features disabled

******* 警告 *******:所有加密和验证特点被禁用

防火墙和动态IP地址

OpenVPN本身建设起来很简单。最麻烦的处所仍是在于措置防火墙和动态IP地址。世界上有没有数不合的防火墙,所以我感觉你应当事前弄清晰若何安然地拜候防火墙。OpenVPN需要端口1194,然后你需要有一条转发法则,可以指向你想拜候的那台电脑。

动态IP地址是另外一个麻烦的处所。Dyn.com供给了一个成本低廉的编制,它可以治理你的互联网办事供给商(ISP)为你分派的动态IP地址。或你也能够向ISP付几块钱,获得一个静态地址。

到此刻为止,你可以称之为一切进展杰出,因为你可以在办事器上手动启动OpenVPN,让它等候你的指令,你可以将笔记本电脑带到外面,随时连接到办事器。不外,我们可以在一些方面加以改进,好比让OpenVPN在办事器上后台运行,利用Network Manager(收集治理器)主动成立连接,而OpenVPN实际把持方面贫乏的最首要一项内容是:若何拜候你的长途资本。下次我们将侧重介绍这方面的内容。

上面我们首要讲了如安在家庭办事器与长途节点(好比笔记本电脑)之间成立一条简单的OpenVPN加密地道。下面我们将介绍一些改进,好比若何让OpenVPN在后台运行,那样我们没需要手动启动它,利用Network Manager(收集治理器)以便易于连接到我们的长途办事器,和拜候办事。

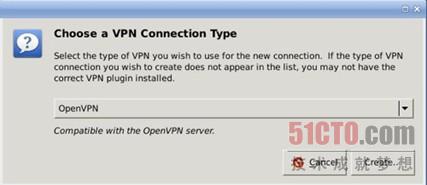

集成了收集治理器

收集治理器是一款超卓的OpenVPN客户法度;只要确保你已安装了network-manager-openvpn这个插件。我们将利用上篇中的示例建设。打开你的收集治理器建设,找到可以成立新VPN连接的窗口。这在KDE和GNOME上看起来不一样,可是你需要的信息却一样。当你开端着手时,需要查看OpenVPN连接类型,好比图2中那样;假定你没有看到这个信息,那么表白贫乏这个插件。(以下图形来自GNOME。)

图2:在收集治理器中成立新的OpenVPN客户机建设。

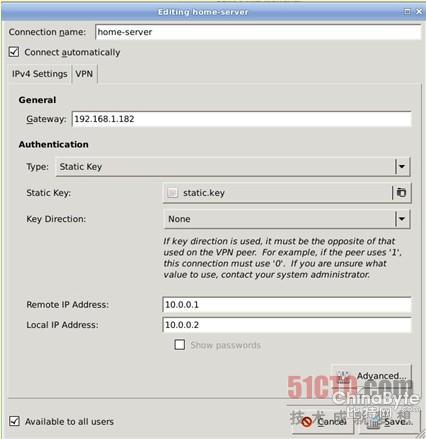

图3显示了主建设屏幕。从上往下别离以下:

·你想为该连接取的任何名称。

·网关是你那台长途办事器的IP地址。

·从下拉菜单选择静态密钥。

·然后利用文件选择器,找到你想要利用的密钥。

·这不是一个单向/双向密钥,所以选择None。

·长途IP地址和本地IP地址是你的虚拟OpenVPN地址,来自/etc/openvpn/foo.conf文件。

·我们没有设定暗码。

·可以设置“所有效户可用”或只有你可用,随你喜好。

图:3:针对OpenVPN客户机的收集治理器主建设屏幕

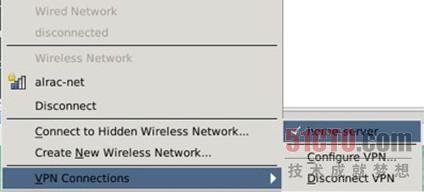

保留设置,然后利用收集治理器来进行连接。就是这么等闲!此刻,你只要点击一下按钮,便可以成立连接和断开连接了(图3)。

图4:点击一下按钮,便可以成立连接和断开连接了。

主动运行OpenVPN

手动启动OpenVPN很简单,可是为了便利起见,你可能想让它在办事器上后台运行,并且在不测重启后继续保持连接。在Debian/Ubuntu/及浩繁派生发行版上,这一步主动措置:当你安装了OpenVPN后,它可以建设成系统启动时主动启动。所以,安装终了后,你需要重启,或利用下面此中一个号令来启动这个后台法度:

$ sudo /etc/init.d/openvpn start

$ sudo service openvpn start

第一个号令是传统编制,第二个号令则利用了service号令。早在之前,service最早呈此刻红帽Linux中;假定你的发行版在默许环境下没有安装该号令,它很可能暗藏在软件库中,假定你想利用它的话。

Fedora利用了systemd初始化系统,比拟之下Ubuntu利用Upstart,而Debian仍利用传统的SysV初始化系统。假定你在/etc/openvpn中有多个OpenVPN建设,可以在systemd中有所选择地启动每个建设,就像如许:

# systemctl start systemctl start openvpn@studio.service

此中的“studio.service”援引上篇中的示例/etc/openvpn/studio.conf文件。这个调用在重启后其实不继续保持,所以它就像是运行openvpn /etc/openvpn/studio.conf,这是我们在上篇中手动启动OpenVPN会话的编制。只要借助chkconfig,就可以够让OpenVPN在systemd上后台运行:

# service openvpn start

# chkconfig openvpn on

这应当会以凡是的编制让OpenVPN在后台运行,它作为一种整体式的后台法度,而不是遵循/etc/openvpn/中的.conf文件伶仃建设。systemd撑持chkconfig号令和service号令,所以这应当能行。不外,利用systemd的发行版其环境很不一样,所以假定你的发行版不一样,请留言奉告我们。

加强你的连接

OpenVPN很强大年夜,善于保持一条持久性连接,哪怕呈此刻办事间断的环境下。你可让连接更强大年夜,只要将下面这几行添加到客户机和办事器上的.conf文件:

persist-tun

persist-key

这几行对因为省电和移动而频繁断开连接的笔记本电脑用户大年夜有帮忙。

此刻如何办?

鉴于你已设置好了这个架构,该若何措置它呢?假定你习惯于利用OpenSSH用于长途把持,可能会局限于利用SSH的这类心态:可以或许登录到特定的机械,并运行利用法度。如许不可,而是应当把OpenVPN当作是虚拟以太网连线,通向你的办事器或以太网,它们都采取了一层安稳的加密机制。此刻你可以经由过程统一条地道运行未经加密的办事和加密的办事,只要在防火墙中开一个口就行。

所以,你可以经由过程你的OpenVPN地道按之前的编制来运行SSH,还可以进行长途治理,运行利用法度。你可以拜候收集资本,好比文件共享区和Web利用法度。你可以迫使客户机上的所有收集信息都经由过程你的VPN地道来进行传送,可是就本文而言,我觉得你希看可以或许利用你的原生收集和VPN收集。

所以,假定你利用可托赖的笔记本电脑,便可以上彀冲浪,运行SSH,在你连接的任何收集上措置想做的任何工作。以后,当你想在OpenVPN地道上运行某个法度,便可以打开它,并指定IP地址,就像如许:

$ ssh carla@10.0.0.1

Web利用法度很等闲:将Web浏览器指定你的OpenVPN办事器的虚拟IP地址,按泛泛那样登录。好比说,我运行各类Web办事,以便在家庭办事器长进行测试。所以,我可以拜候http://10.0.0.1/drupal处的Drupal,可以拜候http://10.0.0.1/owncloud处的OwnCloud。我利用了很棒的gFTP图形化FTP客户法度,所以假定我想要连接,只需要Host(主机)这一行上的虚拟IP地址、用户名和暗码。或利用这个号令行:

$ ftp 10.0.0.1 21

你可以长途治理本身的MySQL数据库,只要利用你本身的用户名和暗码:

$ mysql -h 10.0.0.1 -u admin –p

所以,你需要知道的主如果,若何将主机规格添加到你想运行的任何号令上。

很明显,如果借助名称办事,而不长短得利用IP地址,这一切会来得更等闲,所以下一回我们将进修如安在OpenVPN中实施名称办事。同时,请尽兴享用你那条又棒又安然的OpenVPN地道。