你有没有想过担任某大型的高级人员呢?那么你必须理解信息安全的主要原则以及这些原则是如何应用于生活和业务的。

神秘的CIA

我们都知道C-I-A的意思(这样写是因为很容易与美国中央情报局的缩写CIA混淆),C代表保密性,I代表完整性,A代表有效性。但是很多专业安全人士以及那些真正致力于保护企业信息安全的人其实都夸大了保密的重要性。

当然,保密性确实是很重要的。但是,如果你仔细想想,当机密信息泄漏时真正对业务造成影响是什么?这还要具体问题具体分析:知识产权受到影响了吗?是否让其他销售部门拿走了市场营销计划?或者价格表?公司重要收购计划被走漏消息?还是收购对象的股票价格被泄漏?针对这些情况,也许你不得不更改收购计划直到股票价格正常化,或者稍后再进行收购,或者对盗取或者使用企业知识产权的盗窃进行起诉。总而言之,数据泄漏在大多数情况下瞬间对企业造成的影响其实并没有想象的那么大。

即使竞争对手已经盗取了让你丧失竞争优势的知识信息,这些被盗信息对企业造成的影响可能要等几个月甚至是几年,才会反映到企业资产负债表中。所以说,企业有充足的时间作出反应和采取必要补救措施。

现在,几乎在所有行业以及所有各种规模的企业都在使用IT技术,IT系统和数据的有效性可以说是至关重要的。如果企业的管理系统发生故障,对企业造成的影响将是立竿见影的,并且为立即解决系统问题还需要花费额外的资金。

这是因为这种事故是瞬间的、可测量的直接损失,会直接影响企业正常运营的能力(甚至中断企业的运营)。发生这种事故时,你会发现,之前讨论过的投资回报率或者预算限制等问题都不复存在了,需要立即采取解决措施,因为系统中断事故将会对企业的稳定性造成直接影响。

意识到系统有效性的重要性后,下一个最重要的安全要素就是完整性。

确实,不仅需要保证系统和数据的有效性,还需要确保系统能够和生产可靠的精确的数据,这样才能确保良好的业务决策、正确的采取报告和适当的预测。

单一的完整性故障并不是很严重,并且通常情况下,这种故障通常能够被立即发现,并且部署的程序会对完整性进行检查然后解决问题。但是,回到上述的模式,任何对数据和系统完整性的影响都会在短期内对企业造成影响,至少在企业下次SOX审计时,或者下次销售报表因为错误价格信息或者错误联系资料而被回绝时会发现这种影响。而多个完整性故障则会造成更大的或者更直接的业务问题,因此在最直接影响业务排行中完整性名列第二位。

第三名,就是上述所说的保密性。GLBA、PCI、HIPPA和其他法规标准都是以安全为中心的标准,这种安全就包括保密性或者“隐私性”。最近发生的数据泄漏事故以及保密性的重要性都说明确保企业最佳利益的最佳做法就是保护企业的保密性。

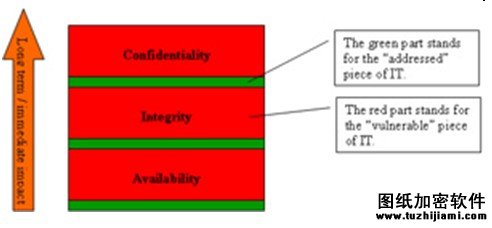

图1:信息安全的三项要素

大家应该意识到,这三项安全要素其实都是很重要的,企业必须同时考虑这三个要素(按照图1所示的由下往上顺序)。

不断扩大的威胁面

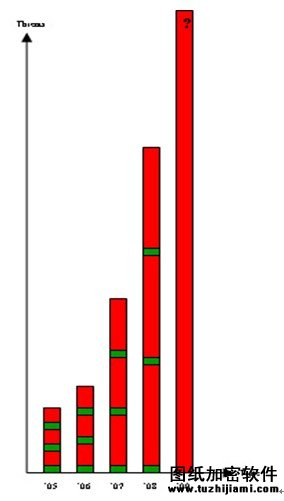

现在让我们从更加复杂的角度来分析问题。我们都知道,现在的威胁面(也就是所谓的漏洞)在过去20多年以来每年都在成倍的速度增加。还记得1988年的(或者Morris/MIT)吗?在东欧国家(其他国家也有)有很多很聪明的受过高等教育的人都喜欢利用他们的闲暇时间来验证网络应用程序或者各种公司的系统的安全性。最近Verizon Business公布的2009年威胁报告显示,来自东欧国家的攻击比去年同期增长了9%,这意味着,攻击范围不断增加,而与此同时安全水平却没有增加(安全预算通常都是很紧张的),图2显示的是威胁增长图:

图2:威胁增长时间表

来自领先供应商(如McAfee、或者Verizon)最新的研究数据也清楚地说明了这个问题,攻击面的增大同时也带来了更多的数据泄漏事故。最新数据显示,2008年被泄漏的数据达到2.85亿条记录。为什么会这样呢?为什么这个问题无法解决呢?为什么越来越多的公司被数据泄漏困扰呢?

安全的神奇三角

我们都知道(或者应该知道)金融时间的神奇三角,也就是在流动性、(资产)安全和投资盈利能力三者间存在差异,你不能同时保证这三个要素,但是这需要取决于你的目标。同样的道理在IT和安全世界也是如此:

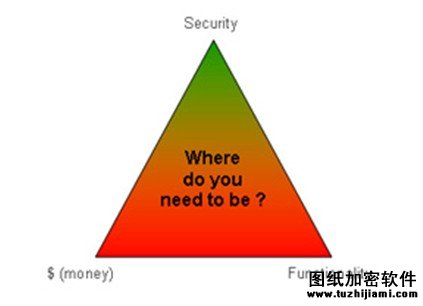

图3:信息安全的三角结构

信息安全也存在这样的三角结构(如图3所示)。在IT的“前数据泄漏时期”,IT和业务方面之间的讨论一般是围绕所需要的功能以及实现功能所需要的投资来进行的,安全几乎不是讨论的内容,并且供应商和安全公司没有适当强调安全的重要性。虽然我们在安全方面做出了很多努力,但是看看大型供应商方面的安全漏洞的数量就知道安全问题还远远没有解决。真正的模式转变将需要几年的时间,在企业购买安全产品时应该想想一些必要的问题:这个产品能够提供适当的安全性吗?当我们使用这件产品时能保证企业以及个人数据的安全性吗?

现在我们需要向这个等式添加另一项内容:那就是安全。在很多情况下,安全是与功能/便利相对的,为了保证安全性,我们需要进行非常复杂的操作,这包括:分配角色和访问权限、限制广泛的功能选项到“必要的功能”、确定唯一的ID号、撤销没有必要使用管理权限的权限、组织电子邮件的大部分附件内容、减少互联网接入/限制网站访问及时间、增加(包括反间谍软件和反恶意软件)、进行备份、DR/BCP、建立规则、必须使用复杂而长的密码以及所有非常复杂烦人的操作。

而且通常情况下,安全的实现需要资源、人力、时间和管理。谁愿意花钱在看不到并且还没有发生的事情上面?所有先进的安全基础设施(外包、托管、管理或者内部操作等)都是非常昂贵的,问题在于:安全投资多少比较合适?

要回答这个问题,你需要与企业老板(即掌管企业预算支出的人)进行商讨,让他们了解安全与功能便利的关系,以及企业能够承受怎样的安全风险。请记住:你不可能确保企业部署最安全的解决,但是应该要确保企业的足够安全,让将目光转移到那些安全低的目标,从而让你的企业可以专心经营业务。