今天我就分享分享一下我渗入本身公司办公网与公司对外的idc办事器集群网。刚进公司大年夜家都懂的工作就是进职培训,培训时听一名带领说我们公司安然做得很是好,如硬防策略写死,互换机Acl写死,绿盟***洞缝隙扫描器按时扫描,企业版的卡巴每台员工机械上必装,wsus系统帮内网办事器不时打补丁,各部门用vlan隔离,按时请***安然公司做渗入测试,登录办事器用vnp(硬件vpn,还必需有证书才能登录),idc办事器统一用内网ip做映照,一听不错啊,安然防备应当很强。

以后我就跟经理说要不我来渗入渗入,他说行(授权,不作死)。 那时的环境:内2008AD、Vlan划开各部门、我就一域里面的员工、idc办事器得vpn加证书登录

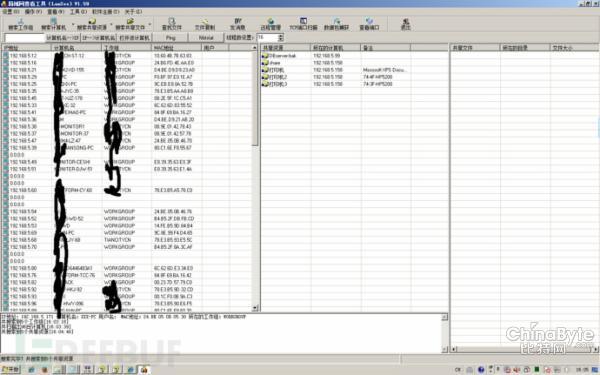

那就先办公网吧,我的机械就当我弄下了一台他人公司的办事器,起首看看在我同vlan下的主机和哪些共享的东西,也就汇集一下信息。

上图共享的东西较少是因为我退域了,不退域的环境下会有良多,当然你也能够用cain来测试当前vlan中有多少台,cain更切确,但用的环境仿佛只能在win平台.linux找别的吧.

技能一: 当我用cain扫描有多少机械时被发现了,还没弄arp棍骗呢,然后别的部门老大年夜来讲谁的ip是***.***,我日啊,被抓了.启事他们的ips idc报警了.我用局域网查看器没发现(仿佛局域网查看器用139、445端口,在域环境中各部门要共享良多东西,所以放行了这些端口的报警,在idc环境中对数据库的共享也可能用这个的,因为数据库太大年夜,导来导往会死人的),大年夜家今后可以用这个来发现同段机械.如有更好的希看大年夜牛共享.

以后几天诚恳点,得想想编制扫描不被发现才行.最烦的是ips或ids摆设的位置(希看各位大年夜牛分享检测ids设备的编制), 然后用s扫描器扫(速度快) 21 22 80443 1512 3306 3389 389这些端口, 在同段办公网有良多pc机当办事器用的,这也是我往扫描这些端口的启事.以后又日他大年夜爷的又被抓了,又xx经理过来讲又是你在扫描吧.囧只好说在弄安然测试.然后不求速度nmap扫描,获得了开放这些端口的Ip,想着hydra 、medusa、patator 或别的口令破解器应当会让ids报警,只好手动猜了几个口令.然后一向无解,不知道哪有像nmap这类不触发报警的的口令破解器.囧

技能二: nmap扫描是可以逃逸ids的,我用nmap扫描juniper防火墙、风云小我防火墙、等,它们都不报警,当然扫描也扫不出信息,大年夜家在弄到一台机械后尽可能用nmap,nmap在win平台也有的.

在被弄两次后看看共享查看器还有哪些ip段,发现xx段可以(xx段是我们研发、DBA测试办事器,为了便利他们这些弄手艺的长途把持办事器,他们是可以直接长途的,他们应当也想到我也是属于这个大年夜手艺部的.哈哈!),然后想到用nmap扫描21 22 80 443 1512 3306 3389 389这些端口.也获得了ip列表,但口令破解也不敢往试,没有像nmap这类不触发报警的的口令破解器.囧

然后被动的汇集信息,大年夜概花了一个月,收集架构大年夜概也清晰了.然后有一天突然想到139、445不就是白名单吗(域环境要共享文件必需得开)!NTscan弄啊,然后各类口令就出来了.当然线程开少点,我只开了50扫了一晚.当然第二天没有xx经理找我了,然后就是net映照获得xx员工的文件,暗码表(对良多企业每人一份暗码表我已无力吐槽了,真的是扫地的阿姨都有一份).然后得xx员工手中治理的办事器,渐渐汇集,渐渐弄.总结一下也不外几十台办事器与10几台pc机.还得想编制弄别的端口.没编制破解一下22 与 3389吧,那时真是不知道弄甚么了,只希看xx经理找我之前我已获得暗码了.呵呵!人品来了,我感觉ids多是某个员工在pc机段弄的,办事器段没摆设,因为他们没来找我.哈哈

以后办事器数量就多了,不外也只是内网办事器(dba与研发的多),it的办事器不多,大年夜家得清晰在办公网核心的东西是it在弄的(一般的企业刚成长时只有it部门,就算后面有安然部,他们也不会等闲把核心东西给你的),如AD mail所以必需想编制弄到这个办事器权限,拿到这些权限再汇集了信息弄idc就等闲多了,然后就想着先弄办公软件如rtx oa 金蝶 e-hr lync 内部社区。呵呵,办公软件缝隙多并且不如何打补丁.

先谷歌 百度 看看这些软件有甚么可直接操纵的缝隙,软件直接操纵缝隙没甚么, 然后看看这些软件供给的web治理页面,拿出大年夜家都喜好用的awvswebinpect扫吧.然后大年夜家都懂的,xx经理又来讲你又在扫web.囧.

技能三: web扫描有甚么好绕过的东西吗?这些好点的web扫描器城市发大年夜量的的fuzz往检测web页面的缝隙,我没找到那种很是埋没的web扫描器.一般城市生成大年夜量日记,不外我用一种起码日记编制弄到了,那就是爬虫加经验.

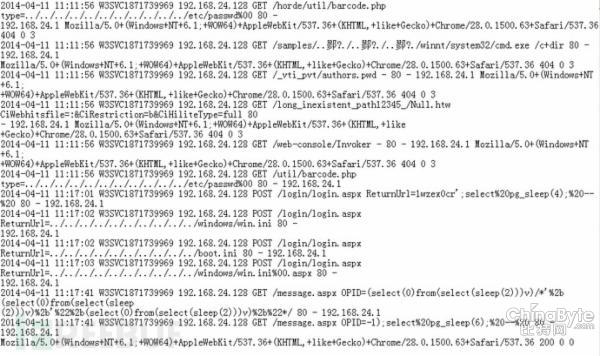

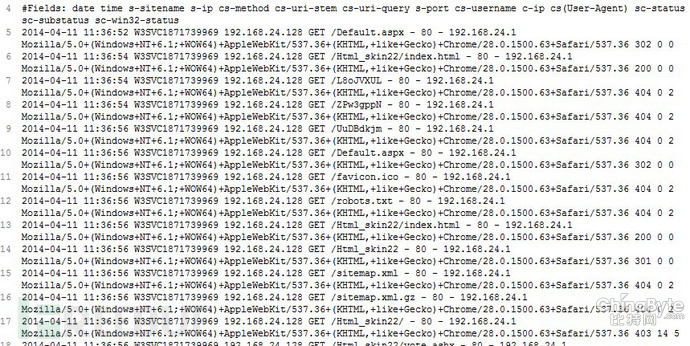

先看图这是awvs带报复打击性的iis日记(本身架的环境测试的)

awvs只用爬虫的iis日记图:

看到辨别了吧,当同时有良多人也在要求这个站的时辰,有可能你爬虫的要求日记被分隔了,也就有可能逃逸1秒钟拜候xx次报警.当然更不会呈现报复打击性的报警,不外这不是终规的解决编制,因为不管你如何玩,手动也好主动也好只要测试sql、xss、包含等报复打击参数,仍是一样会触发他人强大年夜的日记阐发东西,不外一般的企业想把web阐发弄得很是强大年夜也不等闲.

然后看布局如何样的,假定是整站法度,是不是有直接可操纵的缝隙(当你玩多了一看就知道应当找哪个处所的洞),假定是本身公司开辟的,看看能看到的源代码阐发法度员的编程习惯,以他的思惟编制往猜想他会如何写(法度员进修编程时老是先仿照他人写代码的,然后才养成他本身的习惯的,所以你多看看他代码如何写,然后猜想试会写出哪样的代码,前提你要看得懂代码,还得有挖漏的思路).

呵呵,弄完日记是不是是又鄙陋的学到了呢!(不大白这句话的人可以问我)

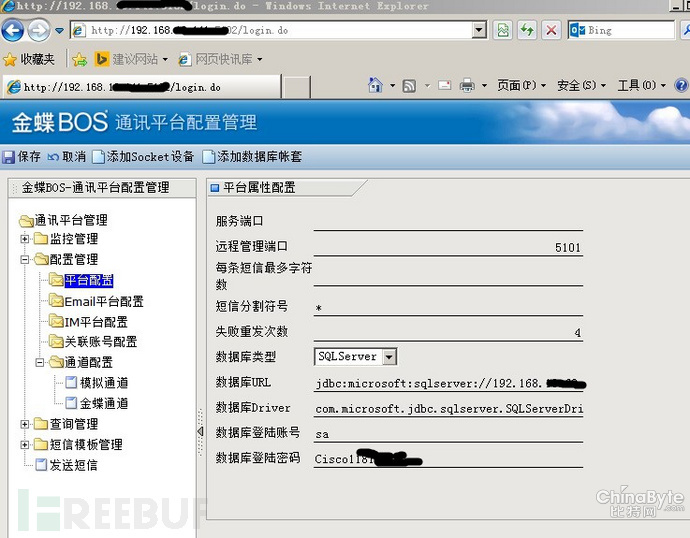

所今后面我用爬虫爬了金蝶的web治理页面,前后台各类弱口令测试一下,然后就……

金蝶这保留暗码编制应当算是个缝隙吧,建设里面保留是明文的,然后这个sa暗码就是最大年夜的冲破口了,it的办事器80%用这个暗码,主如果it治理员pc机也用这个.然后映照pc机获得暗码表,AD的暗码也在上面.获得了AD的权限后面的工作小火伴都懂的,只要在域里的机械80%都可拿到资料,为甚么如许说呢.因为我弄的时辰有几台xp系统默许不可,你得下发组策略开启一个叫甚么办事的,那办事名我健忘了,小我防火墙就不消管它了,只要他想在域里共享东西,就必需放行.

最后就是idc了,办事器暗码都到手了,就不消渐渐弄idc办事器了.几千台办事器也是时辰上往看看了,不外前面也说了得vpn账号加证书,所以vpn上往没戏,呵呵!(并且后面还知道这个vpn还有动态口令.囧).最后是研发办事器出标题问题了.因为他们要从idc拿数据库数据,并且数据又大年夜又多,vpn来回导不太合适,所以直接开了条测试专线到所有idc,然后研发办事器直接成跳板机.然后上各类办事器上面玩玩.

以后就是写陈述了。

最后总结一下,因为被警告过三次,假定在弄外面的话也就是说被抓3次了,其实可能第一次以后就再也没有后继内容了,启事你懂的.所以扫描用的东西必然要有逃逸性的.其实没有那神器就手动玩玩先,渐渐来.还有就是我登录办事器时我在内网办事器详解看过没有登录监控这类东西的,当你登录办事器一台办事器时必然要谨慎,不然一上往系统日记被发到xx日记办事器,然后报警,再然后他们找你,然后就没有然后了.除登录日记你也得谨慎行动监控,好比iptable开着你登录不了,当你遏制时.有可能iptables停掉落的行动会触发某些东西报警.然后也就没有然后了.

还有就是在汇集信息时必然要阐发阐发收集架构,每个公司有每个公司的收集架构,架构决定你往哪个标的目标往渗入最易,不然只能在里面瞎猫抓死老鼠.

最后提示大年夜家一点,别觉得成天拿着扫描器扫着扫那的没被抓,并不是他人不知道也不报警,只是时辰未到.哈哈!