说起windows的日记,大年夜家最熟谙的就是系统日记了,网上也有良多现成的东西来断根windows的系统事务.而对windows系统防火墙的日记,可能都没如何正视.也没有发现有专门断根防火墙日记的东西,当然它只是一个txt文件。

本文将简单介绍一下windows自带防火墙的日记格局,经由过程实际案例(3389长途桌面和lcx转发内网端口),来讲明经由过程防火墙日记阐发进侵陈迹的编制.

防火墙的建设跟大年夜大都防火墙近似,就不赘述了.默许环境下,防火墙的日记文件位于:

C:\windows\pfirewall.log

每个字段的含义以下,在pfirewall.log最开端有注释.

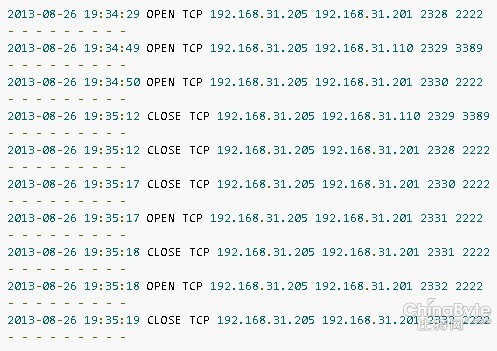

一次3389长途桌面的连接日记:

都懂,ip在那摆着…

lcx转发内网端口的日记

lcx转发内网端口:192.168.31.205上履行 lcx.exe -slave 192.168.31.201 2222 192.168.31.110 3389

日记措置过,把中间一些其他无关的给过滤掉落了.可以看到特点仍是很较着的.会有两个连接到201的2222端口.有一个连接到110的3389端口,刚好夹在两个到2222端口的连接之间.从205的本地端标语可以很清晰的鉴定(2328,2329,2330).后面几行到201的2222端口,不竭打开封锁是因为先结束掉落了201上监听的lcx过程.这个特点也很较着.可以基于这些来鉴定端口被转发到的目标地址.

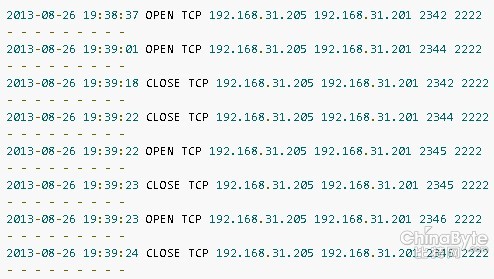

lcx转发本地端口:192.168.31.205上履行 lcx.exe -slave 192.168.31.201 2222 127.0.0.1 3389

一样,按照第一个案例,可以揣度出.205上应当open3个连接.2个到201的2222端口.一个到127.0.0.1的3389端口.从日记中我们只看到了到201的2222端口,不外从端标语上可以看出,从2342到2344,中间的2343应当是被占用了.只是到127.0.0.1的3389端口,流量没有经由过程防火墙,没有被记实下来.从上面的阐发可以看出.windows的自带的防火墙IP追踪方面仍是有一些感化的.