关于嗅探与ARP棍骗的道理,收集上有良多很好的帖子和文章,但大年夜部门都忽视了数据在收集中的转发过程。实际上用嗅探和ARP棍骗来做标题问题有点忽悠的成分,因为嗅探本身就包含了主动嗅探和被动嗅探,而ARP棍骗又是一个伶仃的手艺,棍骗的目标只是让数据颠末本机,即:主动嗅探=ARP棍骗+抓包。在体味嗅探和ARP棍骗道理之前,我们必需对数据包在各类(互换收集、共享收集等)收集环境中的传输过程,笔者在这边也只针对互换收集和共享收集进行切磋。

若未加申明,文章中的三层指的是收集层,二层指的是数据链路层。

一.数据在收集中的转发过程:

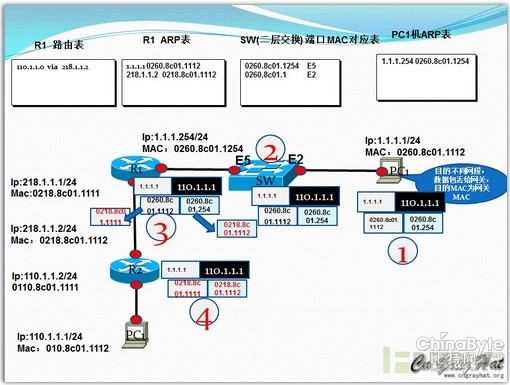

1.数据在互换收集中的传输过程以下图(PC1发包给PC2)

注:此图是以公网收集为根本,假定PC为内网或加进私有收集则在出口要考虑NAT等环境

a)PC1发现方针IP110.1.1.2(收集号110.1.1.0)与本机不在同网段(掩码为24位,所以本机收集号为1.1.1.0),是以PC1会将数据包丢给网关,为了数据报文可以或许达到网关,PC1封装的报文里头会以网关的MAC作为目标MAC(收集数据传输,原目标IP不变,原目标MAC经由过程三层收集时会不竭改变)。

b)数据报文达到二层互换机(这里只触及二层互换,假定是三层互换机并设置了端口IP,则会有所不合)后,因为二层互换机拆解数据报文时只拆解到二层(只拆解到原目标MAC),底子看不懂IP,所以会查找MAC-接口映照表(所谓的成立虚拟链路),发现网关MAC对应的是E5口,则将数据包从E5口丢出往。

c)路由器R1收到数据报文后查看原目标IP(路由器属于三层设备,拆解数据包到IP层),查看数据包的目标IP为110.1.1.1,进而查找路由表,发现数据要达到目标收集,数据包必需往下一跳218.1.1.2发送,是以路由器对数据包进行重封装,查看ARP表,原、目标IP保持不变,将原MAC点窜成R1出接口(连接到R2的阿谁端口)的MAC地址,目标MAC改成R2的进接口(R2接R1的接口MAC地址),接下来和二层传输一样,将数据包丢给R2。

d)R2收到数据包后与R1做的把持一样,直到数据报文达到方针。按照之前的步调可以推出数据报文达到方针后,原IP、目标IP不变,原MAC为R2接PC2的接口MAC、目标MAC为PC2的MAC。PC2发现数据报文的目标IP和目标MAC与本机符合(非报复打击者),从而拆解数据包,获得数据报文内容。答复报文的时辰和之前的传输一样。

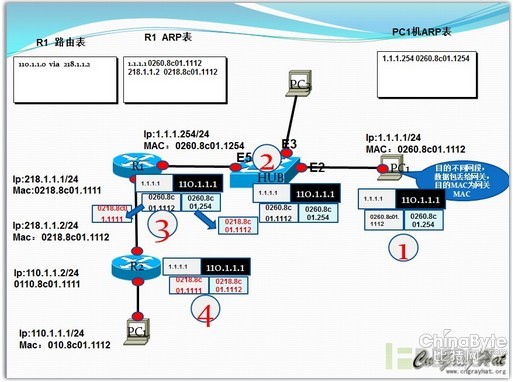

二.数据在共享收集中的传输图(PC1发包给PC2)

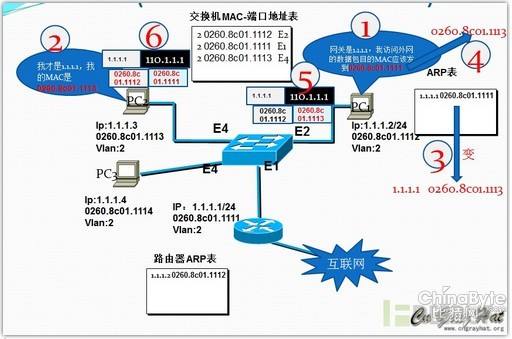

数据报文在共享收集中的传输和互换收集独一的不合在于第二个步调,互换收集中互换机缘按照MAC-端口对应表进行传输,也就是说除网关(以图为例),其他同互换机下的PC机没法收到数据报文(没呈现报复打击的环境下)。而在共享收集中,因为HUB属于一层设备,对达到本身的数据报文,HUB会对报文进行广播(除收到报文的阿谁接口),是以接在同HUB的所有PC都能收到该报文。注:凡是环境下,网卡都是工作在非稠浊模式,也就是说即便收到数据报文,网卡会鉴定目标MAC是不是和本身的一样,不一样的话代表数据包不是给本身的,是以会丢弃,只领受那些目标MAC和本身一样的数据报文。在嗅探时必需开启稠浊模式,在该模式下,网卡不合弊端数据报文进行鉴定,一锅端!二.ARP棍骗:1.棍骗过程及道理从上面的数据报文传输过程可以知道二层传输是经由过程MAC进行传输的,在传输过程中PC需要查询ARP表。是以报复打击者只要可以改变方针的ARP表就可以实现报复打击,从而将数据牵引到本身的机械上,如图

a)在正常环境下,PC1经由过程本地ARP表知道网关1.1.1.2的MAC地址为1.1.1.10260.8c01.1111,所以PC1封装包的时辰会将目标MAC设置成路由器的MAC地址。互换机经由过程MAC-端口对应表可以或许正常的将数据报文从E1口转发给路由器,实现数据传输。

b)黑客对PC2有完全的节制权,经由过程不竭发送(假充的)ARP报文奉告PC1,本身才是1.1.1.1对应的MAC是0260.8c01.1113。

c)PC1收到黑客发的ARP报文后,刷新本身的ARP表,将1.1.1.1的MAC误觉得是0260.8c01.1113。

d)PC1将要拜候外网数据报文的目标MAC设置成0260.8c01.1113(PC2的MAC,目测PC1被本身的ARP表给骗了)。

e)互换机经由过程拆解包发现目标MAC对应的端口为E4(PC2的阿谁接口,连锁反应了!),就将数据报文从E4口丢出。

f)PC2成功获得PC1发往外网的要求报文。偷看后从头封包,原IP、目标IP不改变,将原MAC改成PC2的MAC,目标MAC改成网关的(数据包恢复正常,看起来和没报复打击时PC1发出的报文完全一样),PC2点窜完后将数据包丢给互换机,从而棍骗实现,当然对该包的回应报文,因为路由器ARP表没被污染,所以可以或许正常的将返回报文直接丢给PC1。

2.若何选择棍骗标的目标 在棍骗过程中,选择准确的棍骗标的目标也是很首要的,经由过程浏览我们可以看到上面的棍骗标的目标是PC1网关。那么我们若何肯定准确的棍骗标的目标呢?

a) 员工工作收集,我们知道正常要求报文里面含有大年夜量的敏感信息,如网站治理后台账户暗码等。而要求包的走向是员工PC网关,假定黑客节制的电脑与员工内部统一网段,那么正常环境下黑客会棍骗员工的PC机本身是网关,从而截获要求报文

b)办事器收集,而在机房(办事器收集)中,治理员一般会在外部进行拜候,即要求报文是由网关转发给办事器,也就是说要求报文的走向是网关办事器,假定黑客节制的是机房里的一台办事器,为了截获到要求报文中的办事器登录暗码等敏感信息,报复打击者一般会对网关倡议棍骗,奉告网关本身是某台或某些办事器。

c) 实际上不管在员工收集或机房内部收集,黑客比较习惯与进行双向棍骗,一方面奉告网关本身是某些终端,另外一方面奉告同网段的其他终端本身是网关,可是该编制会产生大年夜量的垃圾信息,因为在回应报文中根基上不会携带敏感的信息。

3. ARP棍骗的瓶颈为了获得更多的敏感信息,良多人会利用双向+批量的棍骗编制,一方面奉告网关本身的MAC对应的IP是网段内所有的IP(如许不管数据报文是给哪台机子的,只如果发送给同网段机械网关城市转发给报复打击者);另外一方面棍骗所有同网段终端本身是网关(实际上棍骗同网段所有的终端比较等闲,直接将ARP包的目标mac设置成FFFFFFFFF就好了),从而所有终端发出的报文城市颠末报复打击者的机械。可是假定这模样做,报复打击者节制的机械直接承载了全部网段的数据流量,要对全部网段的数据进行措置,重封装、再转发,这在办事器的机能和建设上要求可不是一般的尖刻,所以选择好棍骗对象和标的目标显得很是首要。

三.嗅探和ARP棍骗的辨别

a) 嗅探一般存在于共享收集中,在共享收集中一般利用HUB作为接进层,颠末HUB的数据报文不管长得甚么样,因为HUB工作在第一层,看不懂二层以上的报文是啥模样的,所以一概以广播措置,在统一网段的计较机只要将网卡设置成稠浊模式便可。

b) 嗅探在互换收集中不合用,因为互换机是经由过程MAC-端口对应表来转发数据报文的,所以在互换收集中假定只将网卡设置成稠浊模式,而不进行ARP棍骗,其成果只能接管到收集中的广播包。

c) 共享收集中合用ARP棍骗,那是弄巧成拙,合用ARP棍骗的编制会对影响收集流量,对收集造成很大年夜的影响,别的合用ARP棍骗会产生大年夜量的ARP报文,很等闲被发现。而嗅探对全部收集几近没有影响,因为嗅探只是做监听,而不会产生多余的数据报文。

四.加密是不是安然

良多人说利用HTTPS或VPN等手段便可以避免嗅探或ARP棍骗,这是不周全的。具体要看甚么收集及甚么手艺。下面笔者针对HTTPS和VPN在共享、互换收集中进行切磋。

1. 共享收集+嗅探

a) 在共享收集利用HTTPS确切可以很好的解决数据被盗取的标题问题(当然小我证书泄漏除外),因为监听的机械没有证书也就没法进行解密。

b) 在共享收集中利用VPN手艺不必然可以或许避免,部门VPN手艺只是在原本的数据报文多加一个IP报头,对数据内容本身未做加密,报复打击者利用监听手艺获得该类数据仍是能正常获得报文的内容的

2. 互换收集+ARP嗅探从道理上讲,该类型的报复打击属于中间人报复打击,可以捏造任何证书,是以对HTTPS等来讲,报复打击者只要偷梁换柱,捏造证书便可以成功获得数据的明文信息。但对部门利用秘钥不经由过程公网传输的和谈(例如利用publikey验证的SSH,KEY不经由过程收集传输)就没法截取明文信息,也没法捏造。

3. 共享收集+ARP棍骗该类型报复打击和第2中报复打击没啥两样,就不做具体味商了五.若何避免ARP棍骗及嗅探。实际上彀上已有良多种解决方案了,但在这边仍是小提一下简单的避免编制。第四点也有提到了一部门。在互换收集中一般利用双向绑定便可以解决ARP棍骗的标题问题了,有些牛人说可以直接捏造MAC棍骗互换机,这也是一种绕过编制,但实际上这类编制可行性不高,当然有时辰确切可以或许截获到数据报文,但会时互换机的MAC-端口对应表产生混乱,别的报文若发给你就不会发给方针办事器,会产生拒尽办事报复打击。在共享收集中利用双向绑定理论上是没结果的,因为只要颠末HUB的数据城市进行广播,即便绑定,所有终端也会收到数据报文。Hub不像二层互换,有MAC-端口对应表。当然对嗅探和ARP报复打击的道理、操纵和防御不止文中提到的这些,文章只是笔者的一点心得体味,仅供参考。说这么多,实际上要进行ARP报复打击的话,一个cain、一个sniffer、一个ettercap便可以完全弄定了。