1、媒介

伊朗2010年被报出核工厂蒙受“超等工厂”(Stuxnet)病毒报复打击,蠕虫经由过程量个缝隙暗藏在工控系统近两年未被发现。相信诸如上述案例中的伊朗核工厂,大年夜多收集中城市摆设有各类五花八门的安然产品,杀毒软件,waf或IDS。但为甚么那么大年夜范围的报复打击却仍然久未被发觉?大年夜型收集如何才能更有效的做好进侵检测呢?本文讲介绍一些扶植经验。

2、监测系统

2.1、架构选择

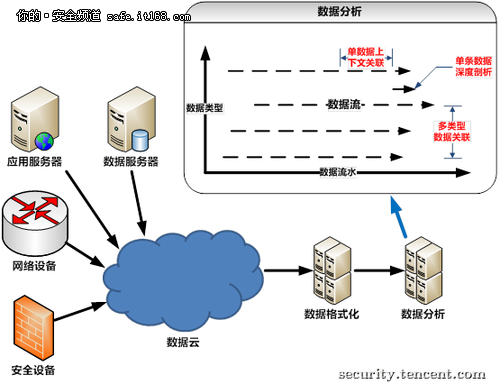

常规的安然产品多是一个杀毒软件,一个IDS,一个WAF,这能解决一个单点安然标题问题,但假定没有全局的信息会聚与阐发,很难实现对全局态势的感知。

云计较与云安然是常被提起的概念,在大年夜型收集中,因利用办事器对机能耗损较为敏感,良多复杂的安然阐发逻辑不容易被营业部门接管,摆设于主机和收集上的设备只被限制在实现提取数据功能。阐发与计较在后端也就是所谓的云端来实现。

同时,汇集与计较的分手带来了诸多长处:

1. 假定(几近是必定呈现)单点系统被黑客攻下,安然策略不容易被逆向与盗取,避免因策略掉窃带来的,敌手针对性研究绕过手法;

2. 可快速更新检测策略,削减对各子节点和探测设备的变动,避免干扰营业系统的不变;

3. 原始数据的短时存储,便于对事务演变过程的重现,便利追溯审计,和预研新检测逻辑的验证。

2.2、功能模块

大年夜型收集的安然监测产品凡是有各类SOC系统,漫衍式安然产品,和云安然产品。产品情势千变万化,但功能模块这里将其简化以下回纳:

图 1 进侵检测系统模块

2.3、态势感知能力

凡是SOC系统会汇集各类日记,各类NIDS\HIDS 都稀有据汇集功能。尽可能多的汇集数据对进侵阐发是很有帮忙的。

但我们面对进侵事务时,常常面对两种难堪场合排场:

2.3.1、数据很少:独一部门系统\利用默许日记

如窥伺破案一般,发现进侵事务最首要的是有证据。凡是系统默许的日记等数据没法知足进侵事务阐发需求,必需开辟专门的探测器。先需要梳理场景匹敌需求,弄清晰检测某类报复打击所需数据类别与纬度,并将此作为数据汇集系统的开辟需求。

图 2数据需求

2.3.2、数据良多:大年夜型收集中各类数据良多,乃最多至没法记实。

数据并不是越多越好,出格是大年夜型收集的海量数据,如全数堆积存储是难以撑持的。且大年夜量的噪音数据也只会带来硬件与人力成本的增加。真正流进最后存储与阐发系统的数据,必定是颠末精简与格局化以后的。

图3 数据精简

2.4、数据阐发

有了数据不便是有检测能力,起首第一个标题问题就是若何理解你获得的数据,这就是数据格局化。

若何定义格局化数据:

1) 阐发法则决定命据纬度

2) 联系关系逻辑定义字段扩大

有了格局化好的数据,就实现了数据主动化阐发的第一步,接下来才是阐发引擎与法则扶植。

3、阐发能力

但凡是有一点渗入经验的人,对不管是杀毒软件仍是waf\ids 系统都知道利用各类回避检测的手段。此刻我们面对的是有必然反检测能力的报复打击者,出格是高级APT报复打击凡是较为埋没不容易触发单点的安然策略和检测,需要更多纬度和大年夜视角的数据阐发。

美国《2013年财年国防授权法案》:国防手下一代主机安然系统不克不及再是杀毒软件或任何基于签名的手艺传统安然产品纯真依托特点库的检测模式,结果已大年夜打扣头。黑客东西千变万化,报复打击手法层见叠出,但他们的目标不变,行动就是殊途同回的。所以,在原有特点检测手艺以外,用行动模型能更好的检测进侵,我们提出以下检测模型:

3.1、单点事务描述数据的行动阐发

例如一个过程的启动,过程本身的行动与环境信息。

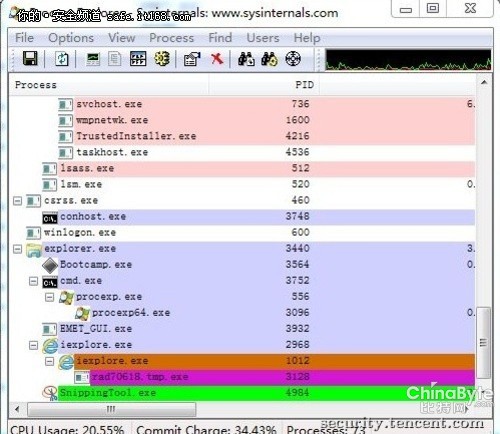

图4 异常过程

这里你看到了甚么?以下都可作为歹意过程检测法则。

1) 父过程为IE;

2) 过程运行在IE缓存目次;

3) 过程PE信息:加壳,未签名,多个PE头部等

3.2、上下文事务联系关系阐发

例如:一个过程状况的改变,和父子过程状况的改变。

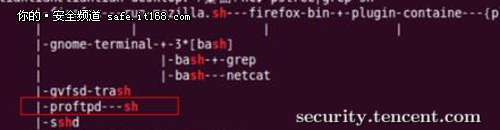

图5 ProFTPD 缝隙

这是ProFTPD的一个长途缓冲区溢出漏洞报复打击后的成果,从pstree可以看到proftpd过程派生了一个bash子过程。正常环境下bash凡是只会从系统登录后的sshd\login等过程启动,这可作为一个异常告警逻辑。大年夜家再想想这个场景还会有那些特点?

法则描述

{

"dsc":"Remote code execute",

"cache":{

Socket=1,

cmd!=sshd|logoin

},

"rule":{

ip=cache.ip,

ppid=cache.ip.pid,

cmd=/bin/shell

}

}

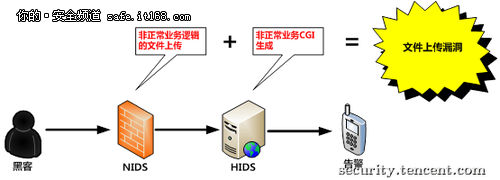

3.3、大都据纬度联系关系阐发

例如:NIDS与HIDS的数据联动阐发。

图 6 多系统数据联系关系

IDS上呈现来至非正常营业逻辑的文件上传事务,于此几近同时,HIDS呈现一个CGI文件天闹事务,可作为可疑webshell上传行动法则。上传缝隙千变万化,导致进侵者能上传webshell的启事也光怪陆离,我们勿需为每个web缝隙成立检测法则,构成痴肥的法则库,只要合适上述行动特点,就可以被发现。

总结上诉架构与阐发逻辑,我们得出以下整体架构图。

图7 进侵检测系统简化架构

4、实战推演

前面洋洋洒洒那么多,仍是实战来得实际。下面我们经由过程对一个切当的报复打击场景实现检测能力来实践前面的思路。

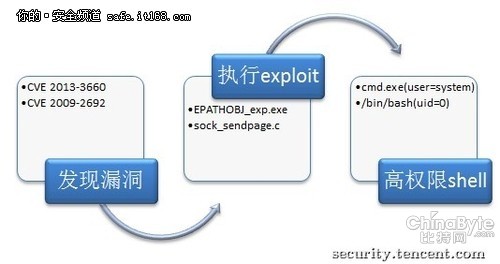

4.1、场景阐发

在黑客进侵过程中,凡是有一个环节,就是经由过程缝隙对本身具有的权限进行晋升,简称提权。常见的提权手法是,发现系统存在的缝隙,履行缝隙操纵法度,exp操纵缝隙获得一个高权限的shell。

图8 提权行动阐发

4.2、检测思路

经由过程对上述缝隙的阐发和测试,我们会发现一个提权报复打击中的特点,那就是exploit东西本身在履行时是低权限,而获得的shell是高权限。

有了对场景的清晰熟谙,检测逻辑也就很清晰了:

某个高权限(system?uid=0?)过程(bash?cmd.exe?)的父过程为低权限,则告警。

4.3、系统实现

数据汇集需求:按照前面大年夜节中的思路,我们有了场景有了法则,可以考虑汇集那些数据和数据纬度了。在这个场景中,法则阐发起码需要用到几个必备的过程数据纬度:过程权限;过程ID;父过程ID

法则逻辑:

{

"dsc":"Local Privilege Escalation",

"cache":{

uid>0

},

"rule":{

ip=cache.ip,

ppid=cache.ip.pid

uid=0

}

}

以上检测法则根基上能知足大都提权场景,但实际应用中还有一些细节需读者本身往思虑完美:

1、一样知足父过程权限低,子过程权限高的正常场景有哪些,若何往除误报?

2、数据联系关系阐发中,阐发流程向前追溯仍是向后追溯更容易实现,更合适你本身阐发系统的架构?

3、提权报复打击除上述提到的场景,还有那些?

我们可以看到,从行动描述很等闲描画报复打击场景,从而实现检测,纵使报复打击手法千变万化,而关头路径是不容易改变的。经由过程行动模型实现检测能力,避免了各自缝隙手艺细节差别带来的法则库冗余(且影响安然系统机能),也避免因检测法则过度针对细节(特点库\缝隙库)可能导致的被绕过。

5、总结

本文是在实际进侵匹敌实践中,按照公司收集本身环境,外部威胁特点不竭总结出来一些浅近经验。总的回纳为:进侵事务数据化、进侵检测模型化、事务阐发平台化。

在不合收集环境,安然威胁情势,匹敌要求时,还须连络本身环境作良多优化和改变。小我觉得前述不管是架构仍是数据阐发模型,是在现有收集海量数据、营业环境尖刻、外部威胁多变的环境下一种较为经济易行的进侵检测思路。