网络银行帐号的防护很可能就像瑞士埃曼塔奶酪一样千疮百孔、充满漏洞。近日,全球服务器安全、虚拟化安全及云安全领导厂商趋势科技发现了一个名为“Operation Emmental”(埃曼塔行动) 的全新网络犯罪行动,专门攻击利用手机短信(SMS) 进行双重认证的网络银行,拦截短信窃取银行客户的登录账号和密码,进而对账户实现完全掌控。这项在奥地利、瑞典和瑞士相当盛行的犯罪行动目前已现身日本,因而使得亚太地区遭受类似攻击的风险升高。

在这项攻击行动当中,不法分子会先以知名银行的名义散发假冒垃圾邮件给用户,然后引诱缺乏戒心的用户点击一个恶意的链接或附件,让用户的电脑感染一个特殊的恶意程序。该恶意程序有别于一般的网络银行恶意程序,此恶意程序会修改受感染电脑的域名系统(DNS) 设置,让DNS指向一个不法分子所掌控的国外服务器,然后再将自己移除,因此很难被侦查到。这虽然只是一个小小的修改,但对受害者的影响却非常深远。

趋势科技(中国区)业务发展总监童宁指出:“多年来,银行一直试图通过各种安全机制来防止网络犯罪者入侵客户的账户,包括:密码、PIN码、座标卡、交易认证代码 (TANS)、会话令牌等等。另一方面,网络犯罪者的攻击却也日益精进。在Operation Emmantel行动当中,不法分子结合了多种不同技巧,包括:本地化的垃圾邮件、目的完成即消失的恶意程序、修改DNS设置、网络钓鱼页面、Android 恶意程序、幕后操作服务器,以及真正的后台服务器来达成目标。这使得银行必须建立更完整且涵盖不同层面和入侵点的防御机制,来保护客户免于网络威胁。”

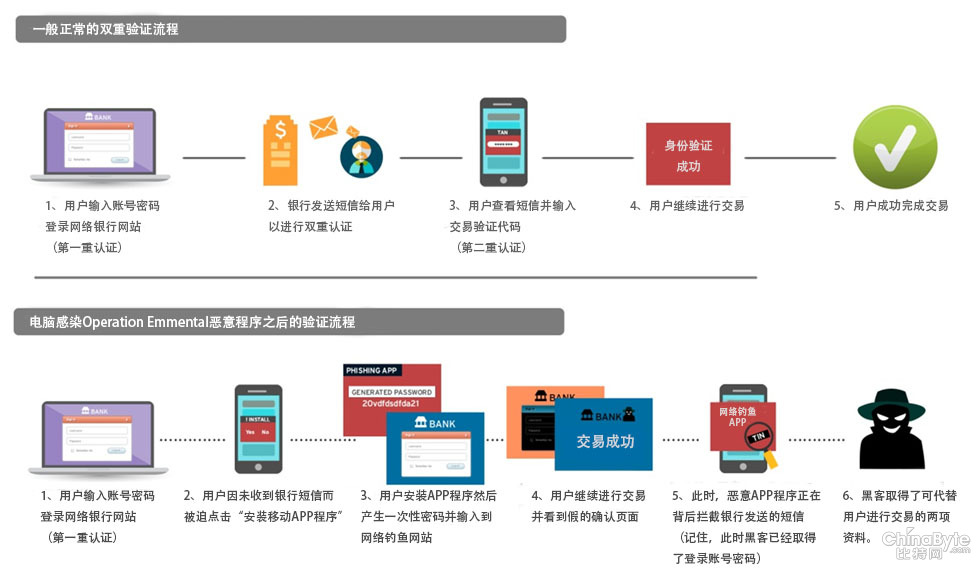

双重认证流程:未受感染与已感染 Operation Emmental 的电脑比较

恶意程序会在受感染的电脑上安装一个流氓 SSL 证书,让电脑在默认情况下信任恶意 HTTPS 服务器。经过这番修改之后,当用户要开启自己的网络银行网站时,就会被自动引导至一个几可乱真的假银行网站,接着会要求用户输入账号和密码。最后,这个网络钓鱼网站指示用户在智能手机上安装一个恶意的 Android 应用程序。

这个伪装成银行会话令牌产生器的恶意 App 程序,事实上会拦截银行送出的认证短信,将它转发到不法分子的存储(C&C) 服务器或不法分子的手机号。也就是说,不法分子不仅通过网络钓鱼网站取得了用户的帐号密码,还取得了交易所需的会话令牌,因此便能完全掌控受害者的银行账户。

针对今日猖獗的移动网络犯罪,童宁进一步表示:“金钱依然是网络犯罪者最大的动机。根据《趋势科技2014年第一季信息安全总评季报》显示,网络银行恶意程序侦测数量在第一季度达到116,000个左右,较2013年同期稳定成长。更严重的是,Android恶意程序数量在该季度已突破210万,较一年前成长了四倍以上。因此,银行必须监控多重入侵点的潜在攻击,并妥善加以防范,才能为客户提供安全的银行交易环境。”

针对该项攻击,趋势科技已发表一份新的白皮书:“Finding Holes: Operation Emmental”(寻找漏洞:Emmental 行动) 来深入讨论攻击细节。