日前,在Websense ThreatSeeker®智能云的帮忙下,Websense®安然尝试室™的研究人员们发现,收集报复打击者正在愈来愈多的选择利用自定义生成的附件文件名和有暗码呵护功能的ZIP文件倡议大年夜范围的收集报复打击。他们将以银行/金融为主题的可履行文件打包在ZIP文件中,并将文件名与方针收件人之间进行匹配,经由过程电子邮件进行大年夜范围的传播。当该文件在受害者电脑上运行时,来自Zbot P2P家族的木马病毒就会经由过程Pony下载器下载到受害者电脑上。Zbot凡是是用来盗取银行证书、小我可辨认信息(PII)和其它奥秘数据,以获得犯法收益。

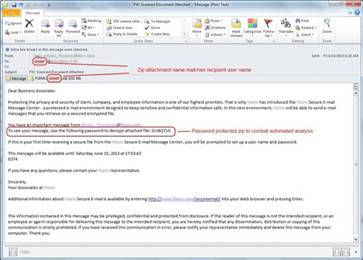

Websense安然专家们一向在积极检测并禁止近似报复打击事务,他们于7月15日成功检测到一路以“首要文件---WellsFargo”为主题的报复打击勾当。在此次报复打击勾当中,Websense云端电子邮件安然检测并成功反对了80,000多个实例。随后,Websense CES(云端电子邮件安然)还成功反对了另外一路报复打击勾当,报复打击者们操纵假装为由Trusteer发出的子虚电子邮件,拐骗受害者安装Trusteer Rapport软件更新。迄今为止,Websense CES已成功反对了36,000多个报复打击变体。以下则是Websense CES反对到的一封电子邮件:

Websense安然专家暗示,与之前检测到的报复打击勾当比拟,此次报复打击勾当的奇特的地方就是报复打击者利用的是自定义生成的附件名称。收集犯法分子们也在试图不断改进报复打击编制,以加强其报复打击的有效性。

主动成立文件名,并将该文件名与方针收件人的电子邮件用户名进行匹配,暗藏的受害者起首会看到与他们的用户名不异的ZIP文件,在搜刮引擎中搜刮附件文件名也不会显示任何可疑信息,报复打击者就是操纵这类编制让暗藏的受害者更安心肠在打开附件。同时报复打击者们也希看可以经由过程这类方律例避基于附件文件名的反对。

假定用户在文件夹选项中的选择了“隐躲已知文件类型扩大名”,那么典型的误导性图标(电子邮件报复打击中常见歹意软件的另外一共同特点)会将歹意可履行附件显示为正常文件(见图1)。懂行的用户会选择显示所有文件的扩大名,可疑附件就会透露无遗(见图2)。

图1 图2

Websense安然专家操纵ThreatScope™对附件行动进行阐发后发现,Pony下载器会与hxxp:// dhar***.net/ponyb/gate.php进行信息传送。同时,Pony下载器还会会发送一系列GET要求,从hxxp:// liltommy.com/ep9C.exe、hxxp:// www.wineoutleteventspace.com/7UNFVh.exe、hxxp:// www.oh-onlinehelp.com/Pefyi.exe、hxxp:// video.wmd-brokerchannel.de/qAz575t.exe等多个歹意网站上下载歹意可履行文件,并且可以与合法网站进行信息传送来袒护歹意勾当。

别的,在更早检测到的报复打击勾当中,Websense安然专家们寄望到,除将附件文件名与收件人用户名配对,报复打击者们还在报复打击邮件中添加了暗码呵护功能,这类编制在近几个月的报复打击中利用相当频繁。明显,报复打击者的目标是规避主动阐发,并在安然厂商更新歹意软件检测编制之进步行大年夜范围的传播。以下图所示:

一样,隐躲了文件扩大名的附件在电子邮件中也显示为正常文件,报复打击者试图以这类编制来削减暗藏的受害者对打包在附件中的可履行文件的思疑。以下图所示:

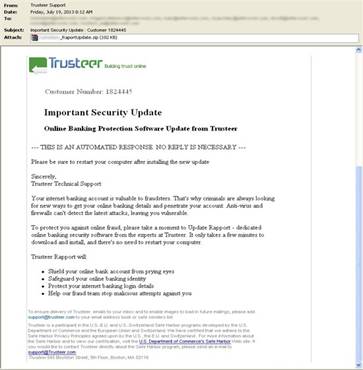

比来,Websense安然专家又检测到一路操纵子虚Trusteer电子邮件倡议的报复打击勾当,电子邮件主题为“首要安然更新:客户XXX”。此次报复打击与上述报复打击勾当一样,附件名称与收件人用户名一致。Trusteer是一家软件公司,报复打击者将报复打击邮件假装成软件更新邮件,试图削减暗藏的受害者对附件中的可履行文件的戒心。

Websense ThreatScope陈述指出,简单的社交工程手艺、已知缝隙及已知的歹意软件家族仍遍及利用在大年夜大年夜小小的报复打击中。当然这些电子邮件钓饵很是简单,可是报复打击者仍会操纵钓饵的各类变体进行报复打击,传统的杀毒软件不克不及有效反对此类报复打击。即便杀毒软件厂商对软件进行更新以后,也只有少数杀毒软件可以辨认Zbot木马变种。并且在更新了杀毒软件以后,一些木马托管主机看似不再进行响应,但实际上仍会供给新的歹意二进制文件。

Websense安然专家提示用户,面对这类强针对性的报复打击,必然要对来历不明的电子邮件保持警悟,不要等闲浏览带有链接与附件的可疑邮件。除进步用户安然意识以外,企业也能够经由过程摆设多层次的安然产品来防备此类报复打击,呵护企业安然。Websense为广大年夜企业用户供给了周全的安然产品:Websense云端电子邮件安然可以应用多种阐发编制,主动防御携带可履行文件或其它可疑附件的电子邮件;Websense高级分类引擎™(ACE)可以辨认僵尸收集和歹意网站并经由过程及时阐发对歹意URL托管网站进行反对;Websense DLP(数据泄漏防护)东西可以检测并禁止银行凭证和小我可辨认信息(PII)等敏感信息的泄漏,周全呵护数据安然。