Fortinet公司的FortiGuard威胁研究与响应尝试室(FortiGuard Labs)发布了最新的安然威胁陈述包含2013年上半年的安然威胁趋势并建议对已发现的缝隙,及时的补丁是避免报复打击的必需。

移动设备的灰色软件在急增

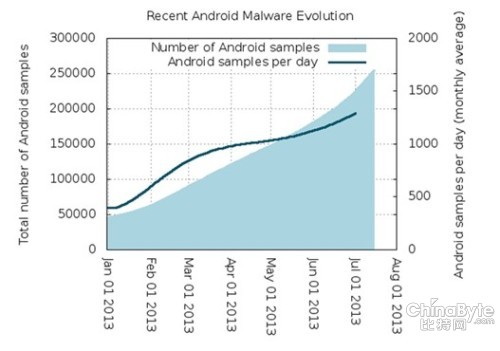

FortiGuard Labs不雅察到过往超越6个月的时候手机灰色软件增加了30%。此刻,每天看到超越1300个新的样本,且当前正在跟踪超越300个Android灰色软件家族和250000多个Android歹意软件采样。以下图1所示是2013年1月到7月之间的手机灰色软件增加趋势。

图1

自携带设备与自找麻烦

“自携带设备(BYOD)“对公司来讲好处多多,此中最首要的是对雇员效力与出产率的进步。但是,宽松的BYOD策略的错误谬误是移动设备歹意软件传染用户设备,紧接着是全部营业收集的威胁。

“三年前,移动设备的歹意软件还没有遭到用户或企业的太多存眷。那时针对智妙手机和平板电脑的大年夜部门歹意软件只不外是annoyware (一般性困扰软件),例如用于SMS欺骗或替代用户图标的Cabir病毒或欺骗软件。”Axelle Apvrille,FortiGuard Labs资深移动设备反病毒研究员谈到。 “跟着因为移动设备激增,收集罪犯也希看操纵着逐步复杂年夜的用户基数。移动设备的歹意软件的泛滥不会很快减弱。”

从Symbian系统开端

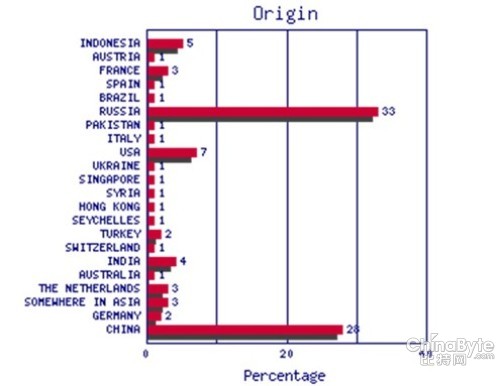

2009年,所存在的大年夜大都移动设备灰色软件的方针是Symbian OS;iOS与Android在市场上相对较新。别的,大年夜量的歹意软件编码法度员在东欧和中国,Symbian在这些处所有大年夜量的用户基数群。图2显示了2009年移动设备灰色软件传播作为活跃的国度。

图2

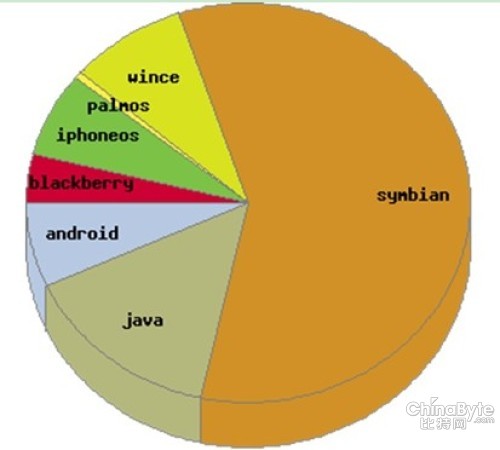

图3显示了2009年灰色软件报复打击最频繁的方针把持系统信息

图 3

2013年 移动设备威胁格局的改变

在2013年,移动设备威胁格局产生了巨大年夜的改变。全球大年夜范围移动制造商采取谷歌的Android把持系统带来了市场中智妙手机的普及。 Android设备遍地开花,代价上从便宜到昂贵均有,加上各类利用极大年夜的扩大了移动设备的功能,收集罪犯与其他犯警的收集黑手都乘机而动操纵这个平台。

勒索软件呈此刻移动设备

2012年FortiGuard Labs猜想勒索财帛的软件将会在走向移动终端设备。此刻它们来了。“勒索软件可谓在金财帛物方面收集犯法很是昭著,他们已把寄望力转向了移动设备这其实不希罕。”FortiGuard Labs安然计谋专家 Richard Henderson说道。 “这些软件披着防护软件的外套进进Android系统,犹如假充防病毒软件浸进PC的手法一般-打着利他主义的大年夜旗下是其真实目标待爆发。这类歹意软件会锁定受害人的手机直至所要求的付款履行后才会解锁设备。一旦手机被锁定的,受害人可以付出赎金或假定手机中的照片等资料均有完全备份,那么可以弃手机于掉落臂,从头刷机。”

对旧有缝隙的新报复打击

当然比来对Ruby on Rails,Adobe Acrobat与Apache的补丁已出了,FortiGuard Labs发现仍然有一些报复打击者操纵这些旧有未打补丁的缝隙。

Ruby on Rails

本年一月份的时辰,发布了Ruby on Rails架构中的首要缝隙,长途报复打击者可以操纵这个缝隙对web办事器履行代码。

Ruby on Rails(ROR)是一个Web利用框架的Ruby编程说话。简单地说,可以快速简单美不雅的编纂建造 Web2.0网站。相当多的网站在利用 RoR框架。Metasploit的设计可用于缝隙的扫描,查找web办事器并破解就成了小事一桩了。

“破解需要XML措置器还原序列号法度中的缺点,由此才能在运行中成立一个Ruby对象”,“RoR的补丁就是修复这个缺点的,可是从补丁发布后已四个月了,报复打击者还在搜刮未打补丁的Web 办事器从而实现嵌进的代码传染”,Henderson说道。

Java长途代码履行

本年一月份,发现一个零日报复打击可以绕过Java的沙盒并运行肆意的Java代码。Java是收集无所不在的一种手艺利用,大年夜大都计较机设备都安然并启动了一些情势的Java。缝隙承诺一个歹意小法度运行于任何的Java法度,绕过了Java的沙盒并可承诺多受传染计较机的完全拜候。

如许的报复打击被大年夜范围的发现,且破解编制被很快集成到良多风行的犯法让软件的报复打击包中,例如BlackHole, Redkit与Nuclear Pack,经由过程采办如许的报复打击包就成在计较机上安装灰色软件。Metasploit也能够用于缝隙成立,更等闲经由过程一个简单的点击而发现被传染者。

“该缝隙触及一个JMX(Java Management Extensions)组件中的缺点,经由过程它可以承诺歹意的Applet晋升其权限并承诺任何Java代码。”Oracle快速的发布了补丁,可是如许的缝隙已被列进到收集犯法软件包中。新的受害者仍是源源不竭被发现,因运行了未打补丁的Java。”Herderson说到。

Acrobat/Acrobat Reader零日报复打击正在泛滥

二月份的时辰,一个假装为来自土耳其的观光签证的PDF文件被发现处处风行,操纵了Adobe Reader未被发现的缝隙。该缝隙存在于所有比来的Adobe Reader (9.5.X, 10.1.X, 与11.0.X) 版本,和大年夜大都的Microsoft Windows,包含64位Windows7和Mac OS X系统版本。该PDF缝隙被收集犯法所操纵以在其锁定的方针计较机系统中安装灰色软件。Adobe在2月20日发布了补丁,可是收集罪犯仍然操纵未打补丁的版本而策动鱼叉式垂钓报复打击。

CDorked 报复打击了Apache

四月末的时辰,对Apache Web办事器的一个新的报复打击被发现。Dubbed CDorked,一种灰色软件可以兼容Web办事器并将拜候办事器的用户从头定向拜候到其他办事器,从而利用BlackHole缝隙东西实现灰色软件的链进。该报复打击可能将Lighttpd 与 Nginx Web 办事器平台作为方针。

CDorked显示出了与2012年的 DarkLeech 对Apache办事器报复打击的诸多类似,可是它比显DarkLeech更埋没与奸刁的处地点于:CDorked没有加载额外的歹意模块到被传染的办事器,而是歹意点窜现有的httpd。

CDorked很成心思,它没有Web办事器的硬盘驱动器写进任何的信息:所有的信息都被保留在内存中且经由过程报复打击者对所报复打击的办事器发送恍惚GET要求来拜候。这些GET要求都不会日记记实。CDorked在其把持编制上显示出了一些手法。

Herderson说到“它有一个内置的限额系统,换句话说,CDorked并没有试图将每个办事器拜候者从头定向到BlackHole网站。它还对试图拜候受传染web办事器的治理页面的用户进行了隐躲,避免该用户可能寄望到被从头定向到了一个歹意网站。CDorked如许的做法其实不是独一无二的。其他歹意的灰色软件也具有嵌进的避免灰色软件阐发师或其他白帽黑客查看的做法”。

关于FortiGuard威胁研究与响应尝试室(FortiGuard Labs)

Fortinet的FortiGuard全球收集安然威胁与响应尝试室的研究人员在不竭的检测收集威胁改变的趋势与格局。FortiGuard尝试室团队具有超越200名研究员,供给全天候的收集监测笼盖,确保最新的威胁在第一时候被发现。FortiGuard尝试室同时供给收集安然常识与阐发研究陈述,协助用户应对风行的与新近呈现的收集威胁。