这篇文章从往年很早就想写,一向没时候,刚好过段时候有沙龙是讲这方面的东西,清算了下就有了下文。

以往安然欢愉爱好者研究的常常是app的本地安然,好比远控、利用破解、信息盗取等等,大年夜多人还没有存眷到app办事端的安然标题问题,因而在这块的安然缝隙很是多。

移动app大年夜多经由过程web api办事的编制跟办事端交互,这类模式把移动安然跟web安然绑在一路。移动app以web办事的编制跟办事端交互,办事器端也是一个揭示信息的网站,常见的web缝隙在这也存在,好比说SQL注进、文件上传、中间件/server缝隙等,可是因为部门app不是直接嵌进网页在app中,而是利用的api接口返回josn数据,导致扫描器爬虫没法爬取链接。

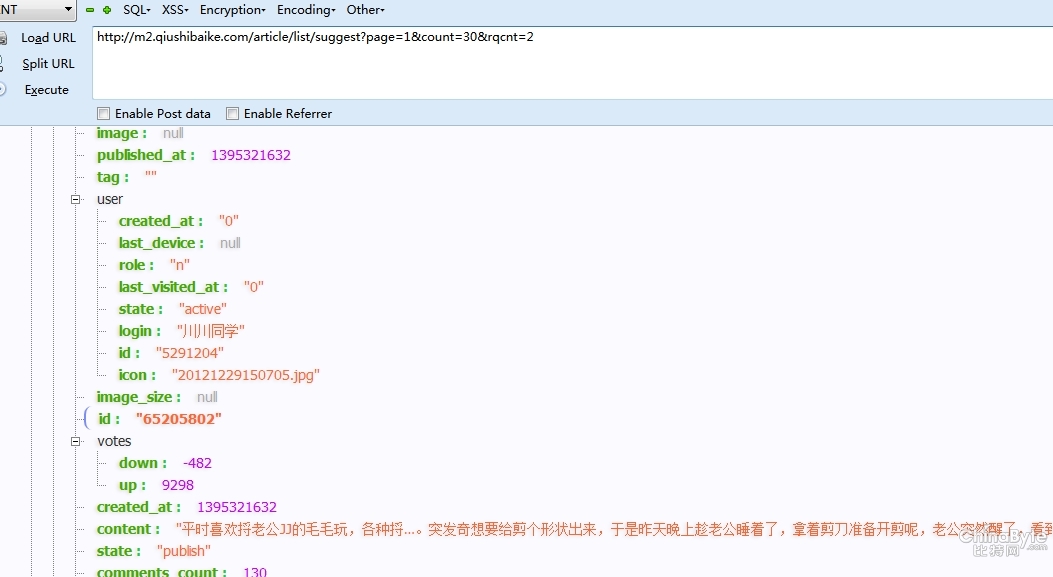

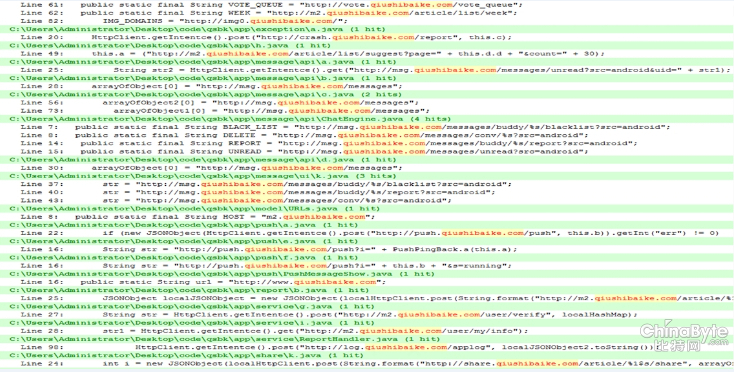

下图是抓的糗事百科糗事列表,contet字段内容与我无关 -_-|||

那么我测验测验往找app办事端的缝隙,今朝想到的两种编制:

1.反编译APP

2.http[s]代办署理抓包

那么有人应当会提出标题问题,这两种编制拿到的链接都是零零散散的,也不好找缝隙啊,我这边的操纵编制是把所有抓取的链接直接提交任务到多引擎web缝隙扫描器,扫描器可以批量扫SQL注进等等,其实除这些缝隙,还有良多可以操纵的信息。

1、反编译APP

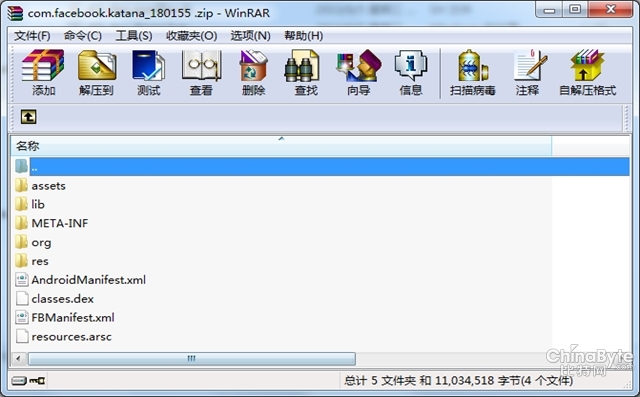

有两种反编译编制,dex2jar和apktool,两个东西反编译的结果是不一样的,dex2jar反编译出java源代码,apktool反编译出来的是java汇编代码。

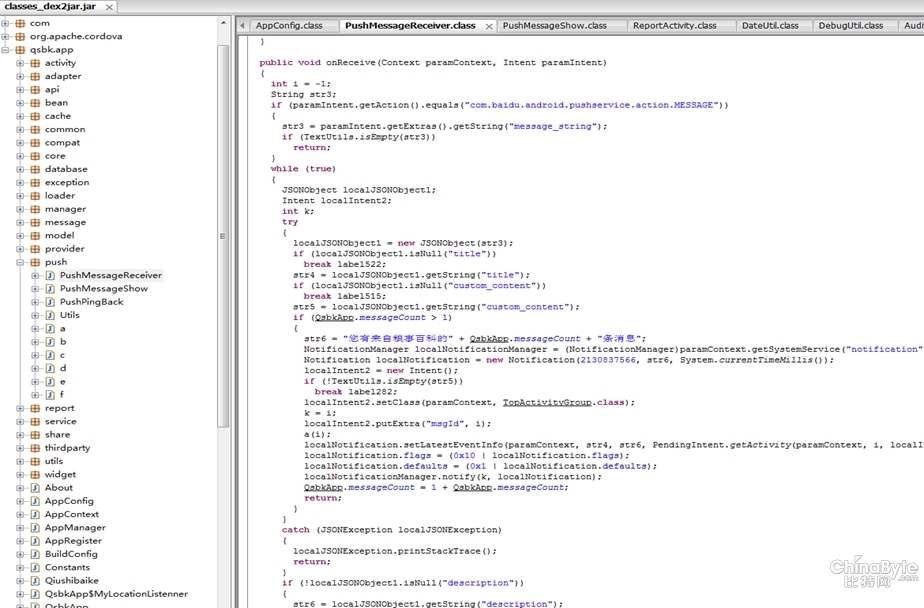

1. dex2jar反编译

东西:dex2jar+jdgui

编制:

a. 点窜apk为zip扩大名

b. 解压出classes.dex文件

c.利用dex2jar反编译(dex2jar.bat classes.dex)

最后反编译出来的源码以下图。当然部门类被建设proguard.cfg 混合了,可是仍是可以操纵的。

2. apktool反编译

东西:apktool

这个东西比较简单,直接(apktool d apkfile)便可以反编译apk文件,反编译出来的东西为smali反汇编代码、res资本文件、assets建设文件、lib库文件,我们可以直接搜刮smali文件和资本文件来查找链接等。

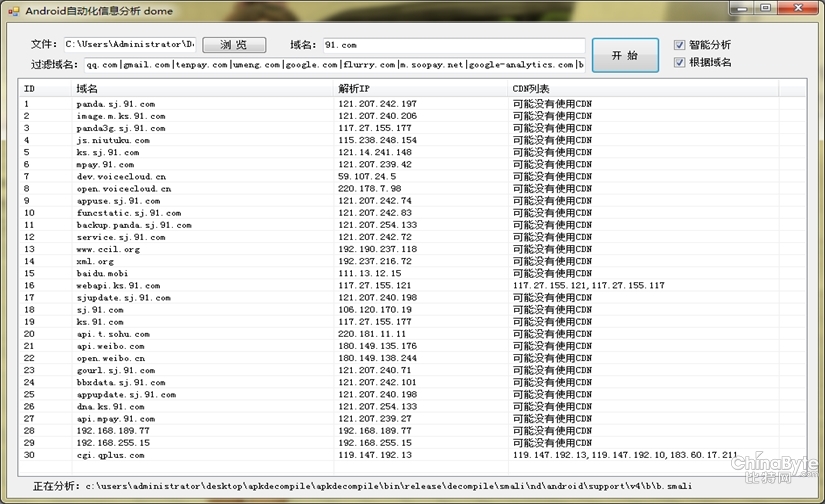

操纵app查找网站真实IP

除app办事端的缝隙,还有一个比较好玩的操纵编制,经由过程汇集app里面的子域名ip来寻觅方针网站的真实IP,按照经验,大年夜多app的接口都没有益用cdn等办事。

糗事百科真实IP

以往安然欢愉爱好者研究的常常是app的本地安然,好比远控、利用破解、信息盗取等等,大年夜多人还没有存眷到app办事端的安然标题问题,因而在这块的安然缝隙很是多。

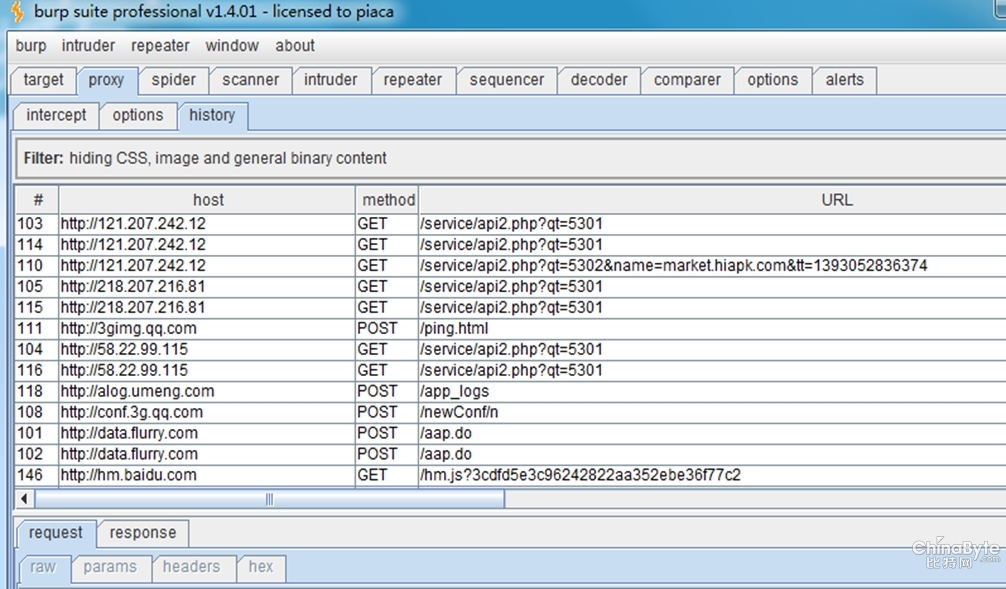

2、http[s]代办署理抓包

这个别例操纵在移动设备上设置代办署理,经由过程人工把持使app与办事端交互,

步调:

a. 在抓包机械上开启代办署理,测试可以用burp,需要主动化提交扫描任务可以本身写一个代办署理法度,移动设备设置代办署理办事器。

b. 在移动设备上把持app,代办署理端抓取以下。

总结:

全部思路已很清晰,那么其实要做的就是让这个过程主动化,反编译以后有一个标题问题,url不必然完全,良多URL都是拼接起来的,我测验测验写一套阐发引擎,主动化反编译,然后经由过程对源码的阐发,拼接完全的api url,再进行缝隙扫描。

下图是一个dome,后面预备用python来写,放到办事器上。