据俄罗斯安然公司Doctor Web报导,它们检测到了一个名为"Android.Oldboot.1"的歹意软件,或许是第一个针对Android的bootkit威胁。该新式木马会常驻受传染设备的内存,并在加载把持系统的阶段启动。即便该威胁被部门移除,仍有起码一个掩体味驻留在受呵护的存储区域,并在重启以后重装该歹意软件,如斯轮回来去。

Bootkit是"内核模式"rootkit的一个变种,它可以或许传染启动代码、乃至报复打击全盘加密系统。别的,它还削减了本身被检测到和被删除的可能(无需窜改设备的文件系统)。

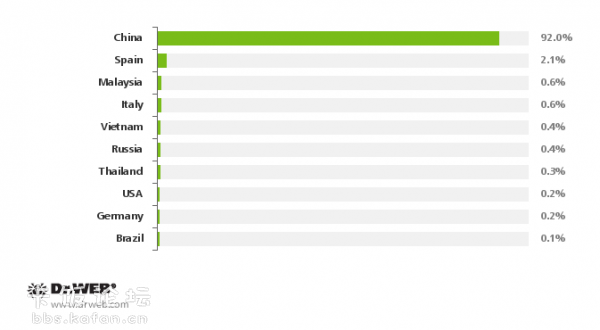

据报导,该歹意软件已在全球超越35万台移动设备上被检出,遭到影响的地区包含西班牙、意大年夜利、德国、俄罗斯、巴西、美国、和东南亚等国度。

当然,最严重的环境是——有92%的受传染设备位于中国!

我们需要厘清的最关头一点是——这类威胁其实不会经由过程简单地浏览网页、打开附件、乃至sideloading可以利用而分散。要么是附带的设备有标题问题,要么就是Android手机/平板被人物理接触并手动摆设。

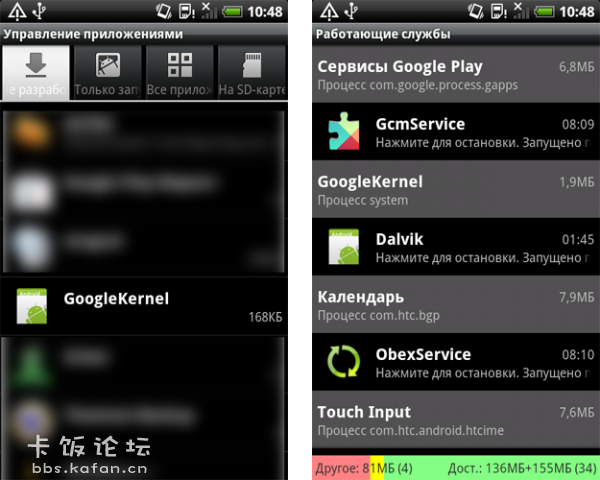

Dr.Web的诠释是,该木马起首成了文件系统指导分区的一部门,然后点窜负责把持系统初始化的脚本。

• 当设备开启时,点窜后的脚本负责加载该木马的imei_chk Linux库——解压出lib谷歌kernel.so和GoogleKernel.apk两个文件,并将之别离放置于/system/lib和/system/app目次。

• 至此,Android.Oldboot木马的一部门就会以一个典型利用的情势被安装,并进一步成为系统办事。

• 而经由过程lib谷歌kernel.so库连接至长途办事器、并领受各类指令,更可以实现下载、安装、或删除某些利用法度。

Dr.Web指出,刷上包含该木马的定制固件是该威胁被植进的最有可能的编制(不要随便刷来历不明的刷机包)。要想根治这一恶疾,请找寻正规来历的刷机包并从头刷机。