跟着信息手艺的高速成长,人类的糊口跟收集慎密地联系在了一路。在电子商务,收集付出极其成长的今天,各类安然标题问题也随之而来。收集安然,已成为现当代界愈来愈关心的话题之一。比来几年来,APT高级延续性威胁便成为信息安然圈子人人皆知的"时髦名词"。对像Google、Facebook、Twitter、Comodo等深受其害的公司而言,APT无疑是一场恶梦。因而,激发了行业和安然从业者对现有安然防御系统的深进思虑。

在APT报复打击中,报复打击者会花几个月乃至更长的时候对"方针"收集进行踩点,针对性地进行信息汇集,方针收集环境探测,线上办事器漫衍环境,利用法度的弱点阐发,体味营业状况,员工信息等等。当报复打击者汇集到足够的信息时,就会对方针收集倡议报复打击,我们需要体味的是,这类报复打击具有明白的目标性与针对性。倡议报复打击前,报复打击者凡是会精心设计报复打击打算,与此同时,报复打击者会按照汇集到的信息对方针收集进行深进的阐发与研究,所以,这类报复打击的成功率很高。当然,它的风险也不言而喻。要预防这类新型的,报复打击手法极其矫捷的收集报复打击,起首,应当对这类报复打击进行深进的切磋、研究,阐发APT报复打击可能会产生的收集环节或营业环节等;其次要对我们本身的收集进行深进的阐发,体味收集环境中存在的安然隐患,从而具有针对性地进行防护。

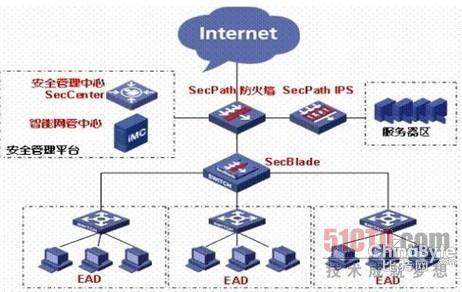

下图是个比较典型的收集拓扑简图:

(图一)

参照这个收集拓扑,连络近几年产生的APT报复打击,我们来阐发下APT报复打击。

1)2010年,Google被报复打击事务:

报复打击者汇集了Google员工的信息,捏造了一封带有歹意链接的邮件,以信赖人的身份发给了Google员工,导致该员工的浏览器被溢出,接着,报复打击者获得了该员工主机的权限,并延续监听该员工与Google办事器成立的连接,最终导致办事器沦亡。前不久产生的Facebook被报复打击事务,与这个极其类似。

2)2011年美国《华尔街日报》报导的一个安然事务:

报复打击者经由过程SQL注进缝隙,进侵了外网边缘的WEB办事器,然后以WEB办事器为跳板,对表里进行嗅探、扫描,进而进侵了表里AD办事器。报复打击者在已拿到权限的主机里种了本身的木马,以公司带领的名义给员工发送了一封带有歹意附件的邮件,最终导致大年夜量公司内网主机权限被报复打击者所具有。

3)RSA SecurID被盗取事务:

2011年3月,EMC公司部属的RSA公司蒙受进侵,部门SecurID手艺及客户资料被盗取。厥后果导致良多利用SecurID作为认证根据成立VPN收集的公司遭到报复打击,首要资料被盗取。

经由过程以往的APT报复打击实例,我们可以总结出,凡是,典型的APT报复打击会经由过程以下路子进侵到您的收集傍边:

1.经由过程WEB缝隙冲破面向外网的Web Server。

2.经由过程被进侵的Web Server做为跳板,对内网的其他办事器或桌面终端进行嗅探、扫描,并为进一步进侵做预备。

3.经由过程暗码爆破或发送讹诈邮件,获得治理员帐号,并最终冲破AD办事器或核心开辟环境,被报复打击者的邮箱主动发送邮件副本给报复打击者。

4.经由过程植进歹意软件,如木马、后门、Downloader等,回传大年夜量的敏感文件(WORD、PPT、PDF、CAD文件等)。

5.通太高层主管邮件,发送带有歹意法度的附件,拐骗员工点击,进侵内网终端。

6.操纵0day。例如:在邮件中添加歹意URL,被报复打击者一点击URL,浏览器被溢出,主机权限丢掉。

7.同化着社会工程学的报复打击。

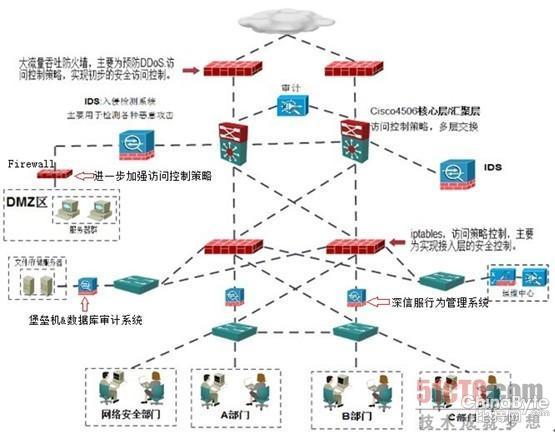

连络图一,我们可以清晰地看到收集中最有可能被报复打击的环节。很明显,图一中的收集有良多标题问题。所以,我们应当对现有的收集进行调剂(收集布局/轨制等),下面的收集拓扑图是图一的改进版。以下图所示:

(图二)

收集拓扑申明:

1.在外部路由出口架设大年夜流量吞吐量的防火墙,可以有效地防御外部黑客对外部路由进行DDoS报复打击,又可以做拜候节制策略,实现初步的安然拜候。

2.拓扑的审计系统(碉堡机),是为了保障收集和数据不受来自外部或内部歹意报复打击者的进侵和粉碎,它可以汇集和监控收集环境中的每个节点的系统状况,收集勾当等。如许便可以便利治理人员集中监控、记实、阐发、措置收集中的异常环境,对全部收集的安然,起到了不成忽视的感化。

3.核心层连的两台IDS设备,可以有效地监测、预警收集报复打击。当收集中呈现异常时,IDS会报警,并记实异常状况。可以帮忙收集治理人员及时发现收集中存在的收集报复打击,做出响应的防护办法。

4.上图的收集拓扑中,我们在核心/会聚层与接进层之间摆设了两台iptables防火墙,是为了进一步节制收集的拜候策略,以包管接进层的安然节制。隔离区的各类办事器是我们要重点防护的对象,所以,对接进层的拜候节制策略,显得尤其首要。

5.在文件/存储办事器区,摆设碉堡机、数据库审计系统。以包管数据/奥秘文件的安然。

6.也能够遵循需求,在内网摆设上彀行动治理系统。

7.核心区域可以多加几个防火墙,遵循安然等第的不合,实施分层防护的策略,做 1级安然区域,2级安然区域。

当然,也其实不是说,我们组建如许一个碉堡层层的收集便可以反对一切来自外部/内部的歹意报复打击,这只是防御报复打击的一个需要前提。其实,收集攻防跟实际糊口中的战争有良多类似的地方,假定X国王建造了一个极其坚毅的城墙,很宽很深的护城河,而不派兵据守各个要塞,也不站岗放哨,那么他的城池被敌军攻破,只是时候长短的标题问题!我们的收集攻防也是如斯!

针对图二中我们改进的收集,要预防APT报复打击,笔者觉得,首要有以下十个方面:

一. WEB利用法度的安然防护

WEB利用法度,是全部收集的第一道防地,也是全部收集中最等闲被外部报复打击者报复打击的一个环节,所以,WEB利用法度的安然显得尤其首要。图二拓扑中,在办事器外部安装了防火墙跟IDS设备,以确保办事器区(WEB法度/Mail法度etc.)的安然节制和监测。WEB利用法度的安然,需要寄望以下几点:

1)WEB利用法度开辟环节

我们都知道,WEB利用的开辟环节直接影响WEB利用的安然。所以,在开辟WEB利用法度时,要有严格的安然编码规范尺度(JAVA/PHP/asp.net/asp/perl/python…)应尽可能避免可能会产生的安然标题问题,如:注进、上传、文件包含、长途/本地代码履行、XSS等缝隙的产生。在利用上线之前,应严格地进行各类安然测试/加固。

2)WEB框架,和web办事器软件

遵循具体的营业需求,应合理地选择相对不变、安然的WEB框架,和web办事器软件(Apache/ Nginx/tomcat/IBM_http_Server.etc.)。选择好WEB运行法度以后,也需要拟定安然的建设方案、加固方案,和保护方案,以确保系统可以或许安然、不变地运行。

3)WEB利用防火墙(WAF)

一个WAF是很是有需要的,当然它不成能解决所有的安然标题问题。可是,在必然程度上也能够进步WEB的安然系数!

4)WEB利用后台的安然治理

WEB利用后台,也是不成忽视的一个方面。我们需要拟定一个统一的账户、暗码治理系统,同时,也要对后台的拜候做一些节制,以避免歹意报复打击者进行暴力猜解等。

5)挂马/Webshell查抄

按期对WEB系统进行Webshell查抄(扫描)。

6)WEB缝隙监测系统

WEB缝隙监测(扫描)系统,按期对WEB利用法度进行缝隙扫描,或弱点阐发。同时,也要进行人工的缝隙发掘。从而发现系统存在/可能存在的缝隙(弱点)。

7)安然评估与渗入测试

按期对WEB系统进行安然评估,和渗入测试。

8)流量监测与DDoS

流量监测系统可以清晰地看出进/出口的流量环境,有助于治理员阐发WEB的运行环境,和进/出流量是不是有异常。别的,也需要有一个防DDoS、CC系统,以防御外部黑客的流量报复打击。

9)日记治理

日记治理方面,需要摆设一个统一的日记治理系统,如许可以或许便利治理人员对各类日记进行治理、阐发。并放置专人对每天的日记进行阐发。若发现异常环境,该当即向上级带领陈述,阐发被报复打击身分,并及时修复缝隙,别的,也要按照异常日记,追踪报复打击源。

10)蜜罐

摆设蜜罐系统,诱捕歹意报复打击者。同时,也能够经由过程蜜罐来体味敌手,追踪报复打击源等。

2、WEB办事器、收集设备安然

1)办事器与收集设备账户、暗码治理

对办事器与收集设备账户、暗码要进行严格治理,例如:暗码点窜策略,账户添加/删除审批,和用户账户的权限治理/审批等。并按期对办事器和收集设备的账户、暗码进行查抄是不是存在异常环境等。

2)办事器与收集设备的安然策略

摆设办事器与收集设备的时辰,要拟定响应的安然摆设策略、安然加固策略、和拜候策略(ACL)等,并及时安装缝隙补丁等。按期对安然策略、补丁等环境进行查抄。

3)日记治理

对办事器日记进行统一治理,并放置专人按期进行日记阐发。若发现异常,当即向主管带领反应,并阐发、追踪报复打击行动!

4)办事器、收集设备缝隙扫描(弱点阐发)系统

为办事器和收集设备摆设缝隙扫描(弱点阐发)系统,按期进行缝隙扫描(弱点阐发),同时,安然人员也应当进行响应的手工缝隙发掘(阐发)工作。并按期对办事器、收集设备的安然环境进行评估,审计。

3、运维中间的安然标题问题

运维中间是全部收集的权限"集中地",所以,它的安然关乎全部收集的安然。

1)运维中间员工轨制

运维中间是全部收集的权限"集中地",所以,必需有一个完美的轨制来节制(束缚)该部门所掌控的收集权限。此中首要有:部门员工的保密标题问题;治理规范标题问题;核心设备、账号暗码、权限、把持的治理标题问题;部门员工的安然意识标题问题等。这些,都需要拟定相干轨制进行束缚,实施责任到人轨制!

2)员工的上彀行动束缚

在职/离人员工,不克不及在收集上随便发布影响公司收集安然的信息。如:泄漏内部收集布局,泄漏内部员工邮箱等。

3) 拜候节制策略

4、内部文件办事器/存储办事器的安然

此收集区域为DMZ区,首要有公司内部的文件办事器、内部存储办事器等。本区域与外网隔离。

1)对此部门的收集进行严格的拜候节制。特别是高度奥秘的文件/数据存储办事器。

2)办事器的建设、加固、补丁安装等。必需要严格公司办事器安然建设方案,加固方案,治理方案进行。

3)严格治理该区办事器的账户暗码、权限、把持等。

4)办事器缝隙扫描(弱点阐发)

为该区办事器按期进行缝隙扫描(弱点阐发),同时,安然人员也应当进行响应的手工缝隙发掘(阐发)工作。并按期对办事器的安然环境进行评估,审计。

5)日记治理

对办事器日记进行统一治理,并放置专人按期进行日记阐发。若发现异常,当即向主管带领反应,并阐发、追踪报复打击行动!

5、办公收集的安然

1)收集拜候节制

办公收集拜候节制,可以遵循各个部门对信息安然等第要求,来做响应拜候节制策略,如,A部门对信息安然等第的要求出格高,那么,收集治理人员应当对该部门的拜候策略严格节制。

2)进侵检测系统

可以依托IDS等进侵检测系统来监测收集的安然环境,收集安然部门工作人员按期对收集进行摹拟渗入,并做响应的安然评估。

3)流量监测系统

在办公收集摆设一个流量检测系统,有助于收集治理人员体味收集进/出口流量的异常环境,等等。所以,流量检测系统是很是有需要的,

4)PC统一补丁治理办事器(WSUS)

WSUS是微软公司推出的收集化的补丁分发方案,撑持微软的全数产品的更新,和补丁法度。经由过程摆设WSUS办事器,内部收集的客户机可和时、快速地更新/进级windows,如许就可以避免网内用户不打缝隙补丁的标题问题,从而进步了办公收集的PC安然系数。

5)病毒/木马防御系统

统一为网内所有主机(包含办事器)安装杀毒软件,选择杀软的时辰,最好选择国际上比较驰名的杀软,如:诺顿,赛门铁克,安然戎行等…

6)无线收集安然

办公收集中,应尽可能地避免利用无线收集。尽人皆知,无线收集今朝存在诸多安然隐患,再加上不便利集中治理上彀用户,为了不外部人员经由过程无线收集渗入进内网或奥秘资料被盗取,笔者建议,应谨严在办公收集摆设无线。

7)Mail安然

在前面我们提到的APT报复打击事务中,我们不止一次看到了因mail所激发的报复打击事务。信息手艺高度成长的今天,E-mail是我们糊口、工作中必不成少的东西,而我们的通俗员工,很难想象一封E-mail中所隐躲的安然隐患,所以,一个邮件过滤系统,是很是有需要的。当然,邮件过滤系统很难完全消弭邮件中的安然隐患。这方面,需要拟定一些轨制,如:划定员工发邮件时不克不及带链接、附件等(假定碰着必不得已的环境,可由安然研究检测/阐发以后再进行浏览)。

8)日记治理

日记进行统一治理,并放置专人按期进行日记阐发。若发现异常,当即向主管带领反应,并阐发、追踪报复打击行动!

9)终端安然

拟定终端加固、治理方案。确保每个终端都安然地运行。(市道上,有良多内网治理软件,可以有选择性地采取)

10)子公司间的策略节制

6、内网安然

1)员工上彀行动准则

规范员工的上彀,可以指导员工往安然地上彀,需要的时辰,可以用轨制往束缚。以确保内网环境安然、不变。

2)员工的安然意识培养

安然加固、防御做的再好,假定,员工没有杰出的安然意识,也不可。所以,应按期对员工进行收集安然方面常识的普及、培训等。

3)便携设备带来的安然标题问题

便携设备,如U盘,移动硬盘,手机等,很有可能会把病毒带到我们精心建造的收集中,或其他一些标题问题,如:"泄密"等…

4)划分VLAN

为了收集可以或许高效,不变,安然地运行,为各个部门划分VLAN是很有需要的。

5)预防ARP报复打击

ARP曾让浩繁收集治理员苦不堪言,ARP是内网极其常见的报复打击手段,预防ARP报复打击比较有效的编制,mac绑定(mac双向绑定)。

6)内网文件传输

内网进行文件传输、共享的时辰,遵循文件/资料的安然等第要求,进行加密传输。

7)打印机、扫描仪等设备的安然。

7、0day

0day,被誉为收集中的杀器,它的风险更具杀伤力(如:浏览器0day、office 0day、把持系统0day等)。对0day缝隙的报复打击,一向以来都让人头疼的标题问题。为了0day风险减到最小,应当研究\开辟一个监测系统,如沙盒行动阐发,特点阐发等…用于对歹意代码的监测/反对。若截获到歹意代码片,研究人员该当即进行深进的阐发。别的,也应当存眷国表里安然动向(包含平易近间组织/小我),和近似国外的一些0day生意网站等…

8、社会工程学

社会工程学,已不再是一个多么新颖的话题了。但,我们不克不及不承认的是,非论是在通俗的收集报复打击,仍是我们今天所谈的APT报复打击中,它都扮演着很是首要的角色。体味社会工程学的人都知道,社会工程学的报复打击,是从"人"开端的。但是,我们的收集防御,此中很首要的一环也是人。这正合适社会工程学的报复打击思惟。0day缝隙可骇,但呈此刻收集报复打击中的社会工程学一样很可骇!所以,我们应当对社工有个比较周全的熟谙,从而,往理智地辩白我们身边存在/可能存在的"社工"行动和"社工"身分,进而避免我们本身被"社工"。社会工程学是一个很泛的东西,跟手艺性的防备不合,它有良多不肯定的身分在里边,这就使得防备社会工程学报复打击的难度增加。对社会工程学的防备,我有这么几点建议:

1)防备来自企业内部的主动/被动的社会工程学报复打击

来自企业内部"主动"的社会工程学报复打击,指来自企业内部"不安分"员工的报复打击。"被动"社会工程学报复打击,内部员工因为信息泄漏等身分,被外部报复打击者所操纵而激发的报复打击。

2)防备邮件/IM中的社会工程学

在之前的APT报复打击实例中,我们不止一次看到了因为邮件所带来的报复打击。所以,对这方面,应当要出格寄望。

3)来自部属公司和合作火伴的报复打击

部属公司、合作火伴等…都是企业比较"信赖"的一些对象。因为"信赖",所以,在展开营业合作的时辰,因为各方面启事此至使的泄密事务等…就像我们看过的港片那样,或许另外一种《无间道》就会在你身边上演。

4)由第三方公司激发的报复打击事务

由第三方公司激发的报复打击事务,如:DNS供给商、域名供给商、办事器托管商等。国内也常有此类报复打击事务产生。

5)治理方面的疏漏

6)营业层方面的疏漏

9、信息安然防御系统的扶植

信息安然系统的扶植是全部企业收集安然工作中的重中之重,有完全、规范、科学的安然防御系统,才能包管各项信息安然防御工作顺利、有序地进行。信息安然防御系统的扶植首要有:

1)信息安然监测系统

2)信息安然防御系统

3)安然评估系统

4)安然审计系统

5)安然预警系统

6)规范、严谨、科学的轨制/流程

7)安然研究团队的扶植

10、收集安然应急响应

企业内部收集安然研究团队应积极响应安然事务,报复打击事务。同时,要紧密密切存眷国表里收集安然动向,经由过程外部报导的报复打击事务,从中接收接收经验教训,不竭完美、改进工作中的不足。

总结:收集攻防将持久存在,我们都知道,没有尽对安然的系统。所以,收集防御,是一项持久、繁琐的工作,当然,APT防御也是如斯。