事务过程

2012年10月19日上午,同事在平常巡检时发现一套对外办事的电子商务系统后台Oracle数据库中呈现了一个名为zwell的用户,并且,该用户具有DBA权限。

遵循治理划定,所有的Oracle数据库均有DDL触发器,查看触发器发现:

1CREATE ZWELL CREATE USER zwell IDENTIFIED BY ******* WD_WEB 2012/9/7 13:53:59 11028547 FALSE SYSTEM 5 WD_WEB 57 ptserver8 10.x.x.x tcp DATABASE

1WD_WEB 12200617 ROLE PRIVILEGE GRANT 2012/10/9 15:38:20 10.0.8.10 grant dba to zwell

此用户在2012/9/7 13:53:59,经由过程CREATE USER zwell IDENTIFIED BY ******* SQL语句成立,发出此SQL的办事器为WEB办事器集群第8台(ptserver8),IP地址为WEB集群F5接口地址(10.x.x.x)。并且,在2012/10/9 15:38:20,经由过程grant dba to zwell SQL语句,将zwell用户晋升为DBA权限。

此用户已成立了1个多月,例行查抄只查抄具有DBA权限的用户,导致此用户被成立很长时候后才被发现。

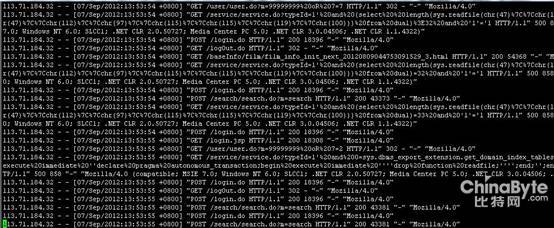

经由过程对WEB办事器的apache日记进行查抄,在2012/9/7 13:53:59秒前后有大年夜量的SQL注进行动,发出SQL注进进侵的源IP(113.71.184.32)属于广东省佛山市电信(如图1所示)

图1

但因为apache日记记及时候挨次标题问题,导致那时并未找到SQL注进的对应日记。

10月19日下战书,告急对此电子商务网站进行利用缝隙扫描,发现高危缝隙。

10月19日夜间, 鉴于短时候内没法确认被进侵路子及目标,经多方商讨,建议进步前辈行以下措置:

1.利用系统数据库用户存在IMP_FULL_DATABASE权限,而此权限应为过度授权,具有此权限则可成立用户。进行权限收回。

2.尽快点窜数据库账户暗码,和相干把持系统暗码。

3.将数据库版本由10.2.0.1进级至10.2.0.5。

4.对数据库内关头信息进行审计。

10月20日凌晨,对apache日记进行细心查抄后,确认此次进侵为SQL编制进侵,进侵进口为/service/service.do盲注编制,发出SQL注进进侵的源IP(119.57.81.78)属于北京市东四IDC机房。

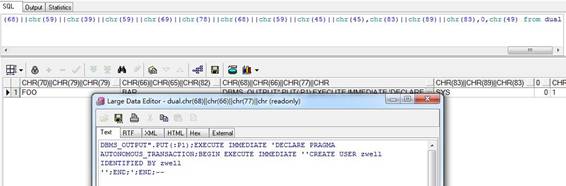

2012年10月20日下战书,再次查抄发出成立用户SQL的ptserver8办事器的apache日记,发现了与成立用户对应的日记信息(如图2所示)。

图2

图3

成立用户把持也是经由过程/service/service.do进行SQL注进,至此,全部进侵流程均已查清。

事务阐发

在此次安然事务中,黑客利用WEB页面的盲注缝隙,采取SQL注进的编制成立了zwell用户,并且操纵了Oracle 10.2.0.1的提权缝隙,付与zwell用户DBA权限。

经验教训

1.WEB利用应进行完美的代码查抄,避免SQL注进缝隙

有良多编制可以避免SQL注进缝隙,好比,最多见的,利用绑定变量,但因为此利用法度为外包开辟编制,供给商之前已开辟了一套根本版本,此版本为根本版本的进级版本,是以,根本版本存在的标题问题也一并带进了出产环境,导致此缝隙的存在。

2.未进行完美的代码安然查抄

今朝有良多东西可以对利用进行安然查抄,近似的SQL注进型缝隙一般都可以查抄出来,但因为仓促上线,经验也不敷丰硕,是以,导致利用带着缝隙上线。

3.数据库版本未进级

这是一个典型的标题问题。数据库版本太低导致存在提权缝隙,假定数据库打了补丁,起码不会导致zwell用户被晋升权限。

4.平常查抄不敷周全

只对具有DBA权限的用户进行查抄,导致被报复打击后很长时候才发现报复打击行动。

5.保留日记

对WEB利用,日记是很有需要进行保留的,假定日记没有被改动,根基都可以从日记中重现全部安然事务的完全过程。

6.即便可以或许查到来历IP,此IP常常也是肉机IP,好比,在此次事务中,两次行动应是统一人完成,但成立用户的来历IP为广东省佛山市电信,提权IP为北京市东四IDC机房。

启明星斗公司数据库审计专家点评

数据库的风险首要来历于两个方面,一个是外部报复打击,另外一个是内部人员(有权限人员)的背规把持(用心或无意),本案牍例就是外部人员报复打击的一个典型过程。具体步调是:经由过程利用系统缝隙进行报复打击,成立账户,再操纵本地缝隙提权,然后操纵高权限用户进行系列背法把持。

从上面的案例可以看到,要包管数据库安然,除数据库系统本身安然以外,利用系统的安然也需要一并考虑。不但要对数据库系统进行安然加固和严格的权限节制,对利用系统也要进行代码缝隙查抄、进侵防护,建议在安然扶植时,除要进行数据库的权限节制、数据加密、安然审计以外,对利用办事器的代码查抄、进侵防御等办法也要考虑,可恰当摆设一些常常利用的安然产品,包含:数据库加密、数据库审计、WEB利用防火墙、进侵检测等。